Proteggi il tuo network dalle ultime vulnerabilita’ WPA1/WPA2-PSK

È disponibile un nuovo strumento nella dashboard Meraki che ti aiuta a determinare se la tua network sia stata colpita dalle nuove minacce rilevate.

Il 4 Agosto 2018, è stato annunciato un nuovo modo per sfruttare una vulnerabilità conosciuta che colpisce i network wireless che utilizzano WPA1/WPA2-PSK (pre-shared key).

La vulnerabilità permette agli aggressori di ottenere il PSK utilizzato per quel particolare SSID. Questo punto debole interessa la maggior parte dei vendor wireless che utilizzano le tecnologie roaming, incluso Cisco Meraki e prende di mira le informazioni scambiate fra client e AP via quadri di gestione durante il roaming inerente il protocollo 802.11.

I clienti che utilizzano Meraki AP possono venirne colpiti se utilizzano il fast roaming (802.11r) con il PSK.

L’attacco è un modo alternativo per raccogliere informazioni da utilizzare per determinare il PSK. Utilizzare il PSK per mettere al sicuro i tuoi network Wi-Fi non è sicuramente l’approccio più sicuro. Questo perchè i network sono ancora suscettibili ad attacchi di social engineering in cui il PSK possa essere distribuito agli utenti esterni l’organizzazione.

Meraki ha già identificato i clienti a rischio e notificato loro la vulnerabilità.

Inoltre, è stato aggiunto un messaggio di allerta alla dashboard Meraki che avvisa i clienti nel caso in cui la loro configurazione li renda esposti.

Gli SSID che utilizzano WPA/WPA2-Enterprise non sono interessati da questo problema poichè il processo di key generation è molto diverso se messo a confronto con il PSK.

Attacco: di cosa si tratta?

Le tecnologie di roaming nascono con l’idea di migliorare l’esperienza di passaggio all’access point dei dispositivi client poichè questi si spostano fisicamente in un dato network e, in virtù di distanza e potenza del segnale, vengono automaticamente associati o dissociati dai vari access point (APs). Associandolo con un nuovo AP vi porterà via il tempo necessario all’autenticazione. Il Fast Roaming (FT) accelera il processo di autenticazione ed associazione per i client roaming, proteggendoti dalla perdita di pacchetti e da scarse performance in applicazioni a banda larga come le chiamate VoIP o il contenuto in streaming.

L’aggressore può prendere di mira il processo di ri-associazione per ottenere una ID master key univoca per lo specifico client.

L’ID della master key proviene da master key (anche PSK) e nome, indirizzo AP MAC e indirizzo client MAC. Considerato che la master key deriva dal PSK e altri dettagli possono essere facilmente ottenuti, un aggressore può ottenere la chiave senza troppi sforzi. Poichè questo attacco utilizza un dictionary attack per determinare il PSK che è stato usato, è altamente raccomandabile che gli admin utilizzino password efficaci che non siano suscettibili a tentativi ripetuti.

Ne sono interessato?

Solo i clienti che utilizzano l’FT con WPA/WPA2-PSK su Meraki APs ne sono interessati.

Per misurarne l’impatto, i clienti possono fare leva su un nuovo strumento disponibile all’interno della dashboard Meraki.

Come? Andando su Announcements > KRACK & PMKID Vulnerability Impact per verificare che le network non siano state infettate. I clienti possono facilmente disattivare l’FT 802.11r per tutti i network interessati direttamente dallo strumento.

Solo i clienti affetti da vulnerabilità PMKID e/o KRACK vedranno lo strumento nella dashboard.

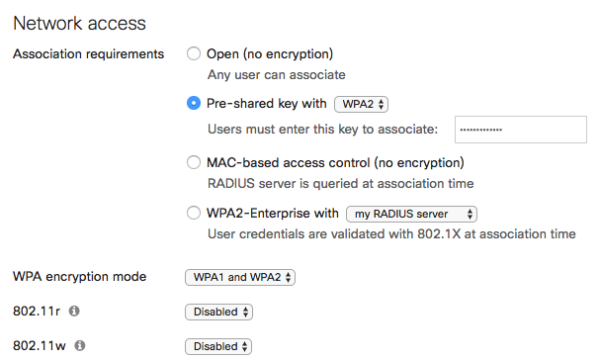

Per determinare se l’ 802.11r sia abilitato per un determinato Meraki wireless network, recatevi alla voce Wireless > Configure > Access Control della dashboard Meraki, e controllare sotto Network Access:

Incoraggiamo tutti i clienti a disabilitare il 802.11r se utilizzato con il PSK.

Risorse

– ulteriori dettagli ed aggiornamenti: FAQ

Le informazioni presenti in questo post, sono prese dall’articolo: Offline Cryptographic Attacks