Office 365 Attack Simulator: cos’è e come utilizzarlo

Se utilizzate Office 365 Threat Intelligence, potete far sì che il vostro account esegua simulazioni di phishing in tempo reale e attacchi massivi al vostro network aziendale.

Questo vi aiuterà a prepararvi in anticipo su attacchi di questo genere. Potrete inoltre insegnare ai vostri dipendenti ad identificare questi attacchi con l’utilizzo di Office 365 Attack Simulator.

In questo blog, vediamo alcuni metodi per simulare un attacco di phishing.

Le tipologie di attacco che potete simulare utilizzando Office 365 Attack Simulator includono le seguenti:

- Attacchi di Spear-Phishing

Si tratta di un metodo che utilizzano i cyber criminali in cui vi ingannano facendovi credere che abbiate ricevuto un’email da una fonte attendibile o conosciuta, chiedendovi informazioni. Non è difficile travestire l’email per farla sembrare non fasulla. In molti casi, i cyber criminali prestano attenzione alle attività degli utenti su Internet e, in particolare, sui social media. Da qui possono prendere una serie di informazioni ed utilizzarle come leva per estorcervi informazioni.

Facciamo un esempio: postate un aggiornamento su un social in cui raccontate di aver appena acquistato un laptop su Amazon o su qualsiasi altro sito. Poco dopo, ricevete un’email di Amazon che vi informa che la vostra carta è bloccata e che dovete controllare il vostro account prima di fare altri acquisti. L’account email assomiglierà molto a quella ufficiale di Amazon e questo vi porterà a fornire ai truffatori le informazioni richieste.

- Attacchi Password Spray

Si tratta di un metodo che prova e riprova la medesima password su moltissimi account diversi finchè non riesce ad entrare in un’utenza.

Per gli attacchi di questo tipo, gli hacker raccolgono molte ID utente utilizzando il social engineering o altri metodi di phishing. Succede spesso che almeno uno di questi utenti, utilizzi una password semplice, tipo 12345678 o p@ssw0rd. A quel punto, l’hacker ha accesso all’account e può entrare nella rete computer della vittima.

- Attacchi alle Password di tipo Brute Force

Questo tipo di attacco si contrappone all’attacco Password Spray. Si tratta di un cyber attack in cui gli hacker hanno un software che mixa diversi caratteri per creare una combinazione di password possibile. Questo software usa tutte le possibili combinazioni per trovare le password per un computer o un network server. È un metodo semplice che utilizza calcoli matematici per craccare una password ed è molto più veloce rispetto al dover inserire le password manualmente. Mentre nella password spray viene inserita la stessa password per molti indirizzi, in questo caso viene scelto un account considerato vulnerabile e si provano diverse password per entrarvi.

Come accedere ad Attack Simulator?

Recatevi all’interno del Security and Compliance Center: lo trovate sotto la voce Threat Management.

Se non vi compare, probabilmente non lo avete ancora a disposizione.

Vediamo alcuni scenari possibili:

1. In molti casi, le sottoscrizioni più vecchie non includono automaticamente Office 365 Threat Intelligence. Dev’essere acquistato in quanto add-on separato.

2. Se non utilizzate Exchange Online ma un server email custom on-premise, il simulatore non funzionerà.

3. L’account che scegliete per eseguire l’attacco dovrebbe utilizzare la multi-factor authentication su Office 365.

4. Dovete essere loggati come global admin per lanciare l’attacco.

Attack Simulator per Office 365

Dovete essere creativi e pensare come un hacker per creare una simulazione di attacco credibile. Uno degli attacchi di phishing più mirati è appunto lo spear phishing.

Solitamente, gli hacker che si divertono con lo spear phishing, fanno una serie di ricerche prima di attaccare ed utilizzano un nome che suona familiare ed affidabile agli occhi del malcapitato. Questi attacchi sono principalmente eseguiti per ottenere le credenziali degli utenti.

Come realizzare attacchi di phishing utilizzando Attack Simulator Office 365

Il metodo di realizzazione di attacchi di phishing utilizzando Attack Simulator in Office 365 dipende dal tipo di attacco che volete tentare.

In ogni caso, l’interfaccia utente è auto-esplicativa e pertanto apporta semplicità alla simulazione di attacco.

- 1. Recatevi su Threat Management > Attack Simulator

- 2. Date un nome al progetto con un’espressione significativa che vi aiuti successivamente quando processerete i dati

- 3. Se volete utilizzare un template preconfezionato, potete farlo cliccando su Use Template

- 4. Nella casella sottostante, Name, selezionate il template dell’email che volete inviare al vostro target;

- 5. Cliccate Next;

- 6. In questa schermata, specificate i destinatari desiderati. Potranno essere singoli o un gruppo;

- 7. Cliccate Next;

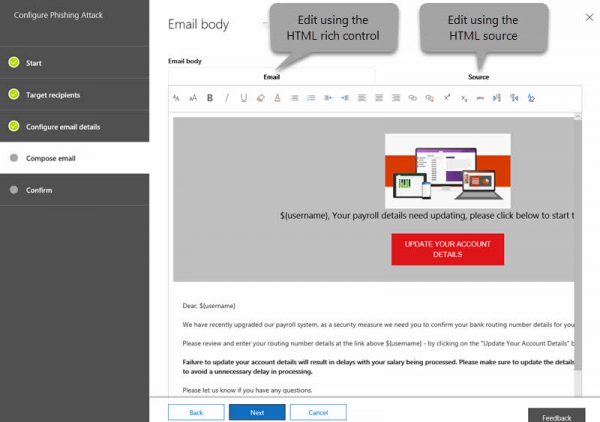

- 8. La terza schermata vi permette di configurare i dettagli dell’email; a questo punto dovete specificare il nome utente, l’email ID, l’URL di phishing, l’URL della pagna di destinazione e l’oggetto dell’email;

- 8. Cliccate Finish per lanciare l’attacco di spear phishing.

Ci sono poi altri tipi di attacco disponibili all’interno dell’Office 365 Attack Simulator, come il Password-Spray ed il Brute-Force.

Potete provarli semplicemente inserendo una o più password comuni per vedere se vi sono possibilità che il network aziendale venga compromesso da attacchi esterni.

Quest’esercitazione risulterà molto utile poichè vi aiuterà ad educare i vostri utenti sulle diverse tipologie di attacco di tipo phishing.