Microsoft: il 99.9% degli account compromessi, non utilizza la multi-factor authentication

Continuare a utilizzare protocolli di autenticazione legacy espone gli account aziendali ad attacchi di tipo password spray e password replay

I numeri, come leggete, sono impressionanti…..

E pensare che solo l’11% degli account aziendali utilizza una soluzione MFA completa.

Ad inizio mese, Microsoft ha tenuto uno speech alla RSA security conference.

Gli esperti hanno riportato un dato allarmante: il 99.9% degli account compromessi che Microsoft traccia ogni mese non utilizzano la multi-factor authentication, una soluzione che blocca la maggior parte degli attacchi automatici agli account.

Microsoft ha dichiarato di tracciare più di 30 miliardi di eventi di login al giorno e più di 1 miliardo di utenti attivi al mese.

Ha inoltre affermato che, in media, circa lo 0,5% degli account viene violato ogni mese: cifra che in Gennaio 2020 corrispondeva a 1,2 milioni.

Nonostante siamo tutti d’accordo sul fatto che tutti gli attacchi hacker siano maligni, siamo anche consapevoli del fatto che diventino ulteriormente gravi quando l’account attaccato è di tipo aziendale.

Microsoft ha dichiarato che, a Gennaio 2020, fra tutti questi account aziendali solo per l’11% era stata abilitata la soluzione multi-factor authentication (MFA).

Nella maggior parte dei casi, l’attacco all’identità avviene dopo attacchi più semplici.

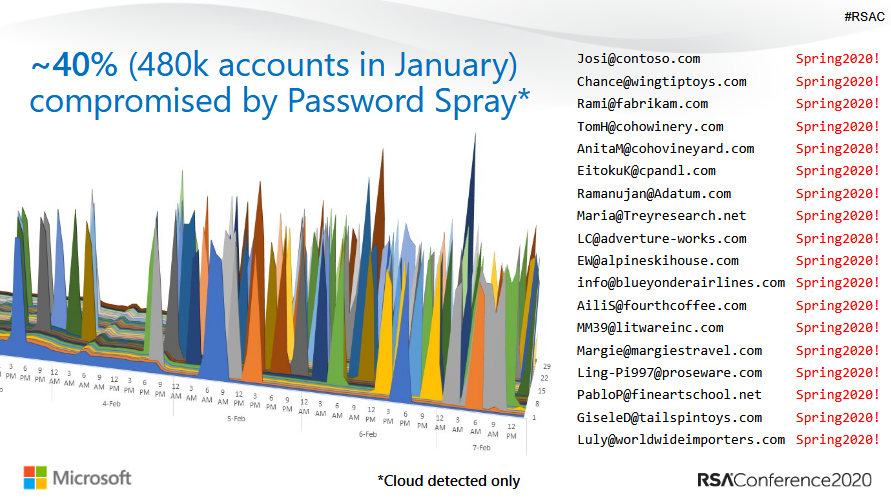

La maggioranza degli attacchi agli account Microsoft è rappresentata dalle aggressioni di tipo password spraying, una tecnica durante la quale l’aggressore sceglie una passowrd comune e facile da individuare e la sottopone ad una lunga lista di username fin quando non trova corrispondenza ed accede all’identità del malcapitato.

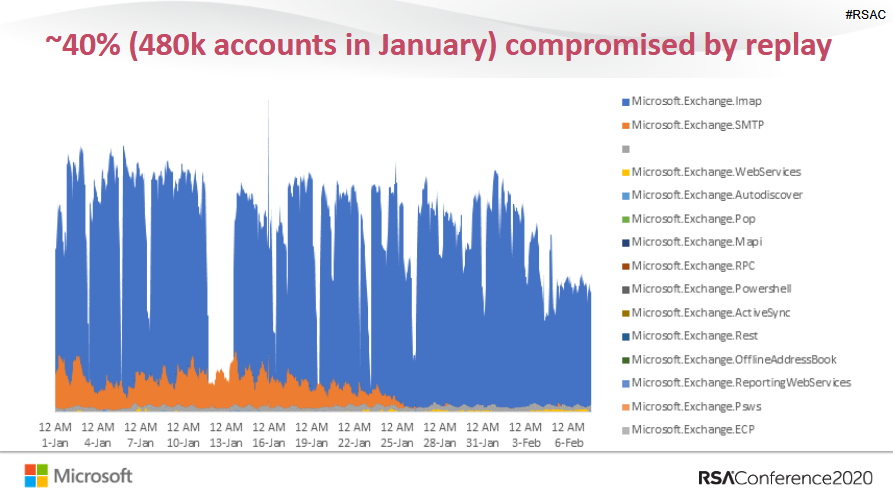

Secondi in termini di diffusione sono le aggressioni di tipo password replays: con questa tecnica, l’hacker prende le credenziali trapelate da altre aziende e le testa su degli account Microsoft sperando che l’utente utilizzi lo stesso username e password.

“Sappiamo che il 60% degli utenti ri-utilizza le passwords. È una cosa molto comune” ha dichiarato Lee Walker, Identity and Security Architect in Microsoft. “Ovvero, le persone ri-utilizzano i loro account aziendali in ambienti di tipo non-enterprise.”

Walker ha affermato che la stragrande maggioranza degli attacchi password spray e password replay che avvengono su infrastrutture Microsoft, è indirizzata a vecchi protocolli di autenticazione legacy quali SMTP, IMAP, POP e così via.

E, più precisamente, il 99% degli attacchi password spraying e il 97% delle aggressioni password replay viene eseguito tramite protocolli di autenticazione legacy.

La ragione, secondo quanto detto da Microsoft, è che questi protocolli non supportano la multi factor authentication: questo li rende il bersaglio ideale per gli hackers.

Le aziende che continuano ad utilizzare questi protocolli per i loro sistemi cloud e la loro network si espongono a pericolosi attacchi: il nostro consiglio, come già specificato, è di disabilitarli il prima possibile!!!

Per Microsoft, i risultati sono tangibili: hanno infatti riscontrato una riduzione del 67% di account compromessi sui tenant che disabilitano i protocolli di autenticazione legacy.

Ad ogni modo, in accordo con quanto dichiarato da Microsoft, il primo step che ogni azienda dovrebbe fare è di abilitare la soluzione di MFA per tutti gli account utente. Indipendentemente da quale essa sia hardware key, SMS, ecc….questa soluzione blocca il 99,9% degli attacchi.

Cosa aspettate???

Le informazioni presenti in questo post, sono prese dall’articolo: Microsoft: 99.9% of compromised accounts did not use multi-factor authentication.