Microsoft 365 per combattere lo Shadow IT

Un numero sempre maggiore di dispositivi è di tipo personale e non è gestito dall'IT ed il numero di app cloud usate nelle aziende cresce all'aumentare dell'utilizzo dei dispositivi personali

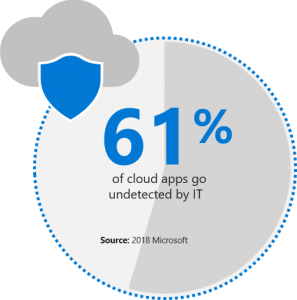

Quando viene chiesto agli amministratori IT di indicare il numero di app cloud usate dai dipendenti, la risposta è in media 30 o 40, nonostante la media effettiva sia di oltre 1.000.

Lo shadow IT è diventato un termine familiare, soprattutto negli uffici delle aziende moderne, ma quello di cui molte organizzazioni non si rendono conto è la quantità di rischi in cui incorrono ignorando il fenomeno.

L’80% dei dipendenti usa app non approvate che nessuno ha esaminato e che potrebbero non rispondere ai criteri di sicurezza e conformità.

Questo fenomeno, si aggrava ulteriormente se pensiamo al fatto che la trasformazione digitale ha accelerato la produttività dei luoghi di lavoro: i dipendenti possono lavorare e collaborare con chiunque da qualunque luogo si trovino o qualunque dispositivo stiano usando. Questi strumenti sono diventati essenziali nei luoghi di lavoro moderni ma hanno anche introdotto nuove sfide.

Un numero sempre maggiore di dispositivi è di tipo personale e non è gestito dall’IT ed il numero di app cloud usate nelle aziende cresce all’aumentare dell’utilizzo dei dispositivi personali.

Proprio perchè i dipendenti possono accedere alle risorse e alle app dall’esterno della rete aziendale, non è più sufficiente avere criteri e regole per i firewall.

“Se i dipendenti bypassano il reparto IT e si avvalgono di strumenti non monitorati diventano obiettivi privilegiati e indifesi”. afferma Franck Nielacny, CIO di Stormshield.

E ancora: “Quando si utilizzano dispositivi personali, cambia la modalità di accesso e scambio delle informazioni a detrimento dell’uso delle infrastrutture aziendali protette, VPN incluse”.

È un parere condiviso il fatto che la crescita della Shadow IT sia una conseguenza diretta delle politiche di riduzione dei costi aziendali.

La gestione in-house dell’IT è stata a lungo considerata un gravoso centro di costo, motivo per cui sempre più spesso i servizi offerti dai dipartimenti IT vengono messi in competizione con servizi esterni i cui costi risultano inferiori. E questo, senza necessariamente soppesare i rischi in cui si incorre.

La situazione si aggrava a causa di reparti IT poco flessibili: se i dipendenti necessitano di un nuovo strumento ma la scarsa flessibilità dei processi di gestione dell’infrastruttura IT ne rallenta l’implementazione, gli utenti troveranno soluzioni alternative. Il responsabile IT interno sembra reagire con estrema lentezza, percezione ulteriormente aumentata dal fatto che spesso i sistemisti vengano coinvolti nel processo di adozione di nuove piattaforme quando è già troppo tardi.

Come potete ovviare a tutte queste problematiche di sicurezza?

Microsoft 365 è la risposta

I dispositivi mobili e le applicazioni cloud hanno aumentato la flessibilità per gli utenti ma hanno anche creato nuove opportunità per i cattivi della situazione in tutte quelle situazioni in cui gli utenti non utilizzano gli strumenti in maniera appropriata.

In particolare, le applicazioni non gestite sono un ottimo modo per bucare il perimetro aziendale: le loro vulnerabilità non sono note nè gestite dall’IT.

Il risultato? Gli hacker hanno iniziato ad infiltrarsi in azienda attraverso le debolezze scoperte nella shadow IT e nei dispositivi personali.

Ridurre questo rischio non è semplice. Le policy restrittive come bloccare gli accessi al cloud in toto o bloccare i dispositivi personali hanno fallito in passato perchè ostacolano la produttività degli utenti.

La Shadow IT richiede un nuovo approccio:

– esperienza sicura di autenticazione;

– migliore visibilità su applicazioni e device in rete;

– regole automatiche e policy-based per l’accesso ad informazioni sensibili.

Rilevare la app cloud non autorizzate

Se non sapete rispondere alla domanda relativa allo stato della vostra azienda rispetto allo shadow IT, tranquilli, non siete gli unici.

Abbiamo parlato di percentuali all’inizio dell’articolo e non sono molto incoraggianti.

Vi indichiamo il seguente ebook: Discover and manage shadow IT che vi illustra come le Microsoft Security app e altri prodotti all’interno di Microsoft 365 possano aiutarvi ad identificare le app utilizzate dai vostri colleghi.

Rilevare le app a rischio e bloccarle

Una volta scoperta un’app cloud, come capiamo se è sicura o no?

All’interno dell’ebook trovate diversi esempi di come Microsoft 365 sfrutti l’intelligenza su tutti i suoi prodotti ed endpoint per aiutarvi a valutare il livello di rischio di ogni app.

Potete andare nel dettaglio per capire chi stia utilizzando la app e quanto sia confidenziale l’accesso.

Se un’app non rispetta i vostri standard di rischio e compliance, potete utilizzare Microsoft Cloud App Security per bloccarla.

Gestire device e app

Dispositivi sconosciuti possono essere rischiosi quanto le cloud app.

Se un utente non ha fatto la manutenzione del sistema operativo o del software del device, potrebbero esserci vulnerabilità nella sicurezza facilmente sfruttabili dagli aggressori.

Microsoft Intune vi aiuta ad applicare le policy di sicurezza sui dispositivi personali. Potrete anche “portare a bordo” app già approvate di modo che per gli utenti sia più semplice e sicuro averne accesso.

Caso pratico

L’utilizzo delle cloud app da parte degli utenti è aumentata negli ultimi anni.

Sicuramente, molti di voi utilizzano ancora Dropbox per condividere file personali ma, magari hanno iniziato a sfruttare Box e Microsoft OneDrive.

Sicuramente, vi capita di accedere a queste app dal vostro iPhone personale. Intune è in grado di tenere separati i dati personali da quelli lavorativi e le Microsoft Cloud App Security applicano le policy di sicurezza aziendale ogniqualvolta l’utente effettua il log in su un servizio cloud.

Le informazioni presenti in questo post, sono prese dall’articolo: La Shadow IT resta ancora (e più che mai) una sfida.