Meraki Mr + Umbrella: il connubio perfetto nel cloud

Meraki AP si integra ora con Cisco Umbrella, il primo Secure Internet Gateway che protegge wireless i client dalle minacce maligne operate online.

La frequenza a cui le nuove minacce sulla sicurezza sono state introdotte e progapate online hanno raggiunto livelli esponenziali, guadagnando velocità ogni anno che passa.

Le aziende hanno più luoghi e dispositivi da proteggere e le minacce utilizzano diverse porte per avere accesso ai dati. Le figure che si occupano di sicurezza sono spesso sottodimensionate e hanno a che fare con sistemi complessi che non si integrano o condividono intelligenza in maniera programmatica.

Questi team hanno bisogno di soluzioni che siano facili da implementare e da gestire, siano scalabili in maniera esponenziale e totalmente integrati con altri strumenti.

Mettere al sicuro gli utenti wireless da attacchi malevoli – in particolare questi “DNS blind spots”, presenti in molti network e sfruttati dal 97% dei malware avanzati – è d’imprescindibile importanza. Sfortunatamente, i recenti sondaggi hanno mostrato che il 75% delle aziende non monitora in maniera attiva nè applica misure di sicurezza per il DNS.

È all’interno di questo contesto che siamo felici di annunciarvi il supporto per l’integrazione tra Meraki MR wireless access points (AP) e Cisco Umbrella (chiamato OpenDNS in precedenza).

Umbrella è il primo portale internet sicuro distribuito sul cloud, la prima linea di difesa dalle minacce quali malware, ransomware, and phishing. Umbrella rafforza la sicurezza a livello di DNS identificando i domini web che ospitano contenuto malevole (malware, phishing) e bloccando agli utenti finali la possibilità di accedervi. Umbrella abilita inoltre un DNS più sicuro utilizzando uno strumento chiamato DNSCrypt, che cripta automaticamente le query del DNS tra il vostro network ed i server Umbrella, eliminando efficacemente la possibilità per queste query di essere vittima di attacchi man-in-the-middle (MITM). Questo assicura la sicurezza dell’ultimo miglio di una connessione internet di un client, che è spesso esposta e vulnerabile.

Non vi sono costi aggiuntivi o addebiti per sfruttare questa integrazione (disponibile per tutti i clienti Meraki wireless che hanno effettuato l’ultimo aggiornamento al firmware MR26.x) ma i clienti di Meraki wireless che vogliono integrarlo con Umbrella dovranno separare la licenza di Umbrella dall’account con quel servizio attivo.

Abilitare l’integrazione di Umbrella

Quindi? Cosa significa tutto questo per gli amministratori del network di Meraki wireless?

Questa integrazione con Umbrella permette agli amministratori di Meraki che ottengono le licenze di Umbrella (di tipo WLAN, Professional, o Platform) di assegnare agevolmente il DNS filtering via Meraki group policy o SSID a specifici sottoinsiemi di client wireless o in blocco.

Per abilitare questa integrazione, sono necessari solo pochi passaggi.

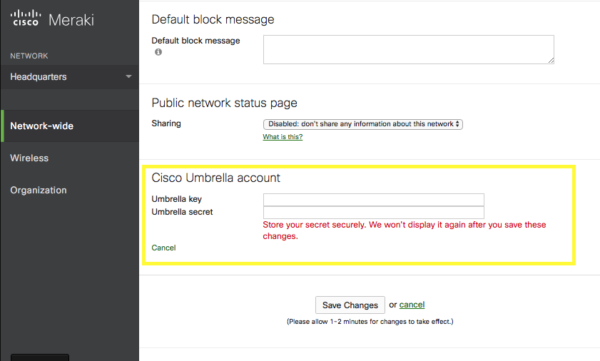

Prima di tutto le dashboard di Meraki e Umbrella devono venire collegate attraverso la Umbrella Network Devices API key. Una volta generata la API key dall’interno della dashboard di Umbrella, dev’essere copiata nella dashboard Meraki andando su Network-wide > General.

Una volta configurate le dashboard di Meraki e Umbrella, collegare un SSID Meraki o una group policy ad una security policy di Umbrella è semplicissimo.

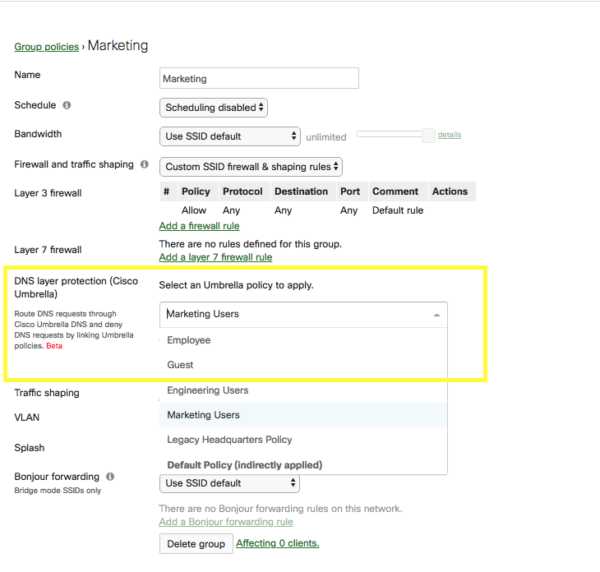

Attenzione: le group policies di Meraki devono essere impostate di modo da utilizzare il ‘Custom SSID Firewall & Shaping Rules’ per collegarvi una policy Umbrella).

Una volta effettuato il setup iniziale, dietro le quinte viene generato un codice unico di identificazione per lo specifico Meraki SSID o per la group policy che viene utilizzato da Umbrella per determinare come stimare il traffico da quel network Meraki d’ora in avanti.

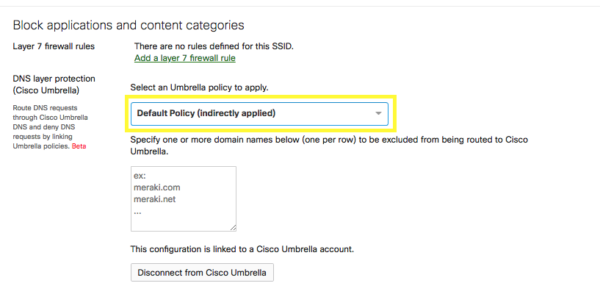

Per collegare un SSID Meraki ad una policy Umbrella, navigate tra le seguenti sezioni della dashboard Meraki: Wireless > Configure > Firewall & Traffic Shaping.

Giunti a destinazione, troverete un pulsante per collegare le policy di Umbrella.

Di default, le ultime policy fisicamente elencate nella lista della dashboard di Umbrella, vengono ereditate da Meraki SSID, a meno che non venga selezionata una policy differente dall’elenco a tendina.

Per collegare una group policy di Meraki ad una security policy di Umbrella, navigate tra le seguenti pagine della dashboard Meraki: Network > Configure > Group policies. A questo punto scegliete la group policy specifica di Meraki che volete collegare. Nella sezione ‘Layer 7 firewall rules’ della policy, potrete scegliere le policy di Umbrella da applicare.

Una volta che l’SSID di Meraky o la group policy è stata collegata con successo ad una security policy di Umbrella, i client che si connettono a quell’SSID o che hanno applicato quella group policy, avranno il loro DNS codificato (se l’AP supporta il 802.11ac) e verificato attraverso la corrispondente policy di Umbrella. Criptando le query del DNS tra le AP di Meraki e gli endpoint di Umbrella DNS mettete al sicuro l’ultimo miglio del client web browsing e siete protetti dai devastanti attacchi MITM che possono rivelare su quali siti web stanno navigando i dispositivi utente.

La policy di Umbrella potrebbe proibire l’accesso a noti domini web maligni o a siti web che ospitano specifici tipi di contenuto, come gioco d’azzardo o domini peer-to-peer. Se la richiesta del client di accedere ad un dato sito web è approvata, Umbrella vi restituirà una risposta DNS criptata con il corretto indirizzo IP. Se la richiesta è negata, vi restituirà una risposta DNS criptata che punta alla pagina di blocco di Umbrella.

Grazie a questa integrazione, fornirete ai client una struttura di sicurezza significativamente più solida permettendo una protezione dalle minacce web più proattiva.

Invece di aspettare che un sito maligno infetti una macchina e, successivamente, utilizzare strumenti quali antivirus per rilevare e correggere il problema, i clienti di Meraki MR possono dormire sogni tranquilli sapendo che sono al sicuro dal navigare su siti web dannosi.

Le informazioni presenti in questo post, sono prese dall’articolo: Wi-Fi 6E | Network Security | Switches | Routers | Cisco Meraki