La Basic Authentication di Exchange Online ha i giorni contati

Microsoft annuncia l'intento di dismetterla già dal 13 Ottobre 2020; vediamo insieme come non farci cogliere impreparati

Il messaggio che Microsoft ha mandato agli amministratori di Exchange Online è lo stesso da mesi: la Basic Auth è morta per le connessioni ad Exchange.

Il progetto di Microsoft è quello di dismettere la basic auth per gli Exchange Web Services, Exchange ActiveSync, POP3, IMAP4 e Remote PowerShell il giorno 13 Ottobre 2020.

Raccogliere i dati relativi alle connessioni di tipo Basic Auth

In un post informativo del 25 Febbraio, Microsoft ha cercato di tranquillizzare la paura di alcuni clienti sulla possibilità che applicazioni e dispositivi avrebbero smesso di funzionare e non si sarebbero più potuti connettere ad Exchange Online.

La prima bella notizia è che Microsoft ha deciso di rimuovere l’obbligo di acquisto della licenza Azure Active Directory premium per poter vedere i report di Sign-in all’interno del portale di Azure AD.

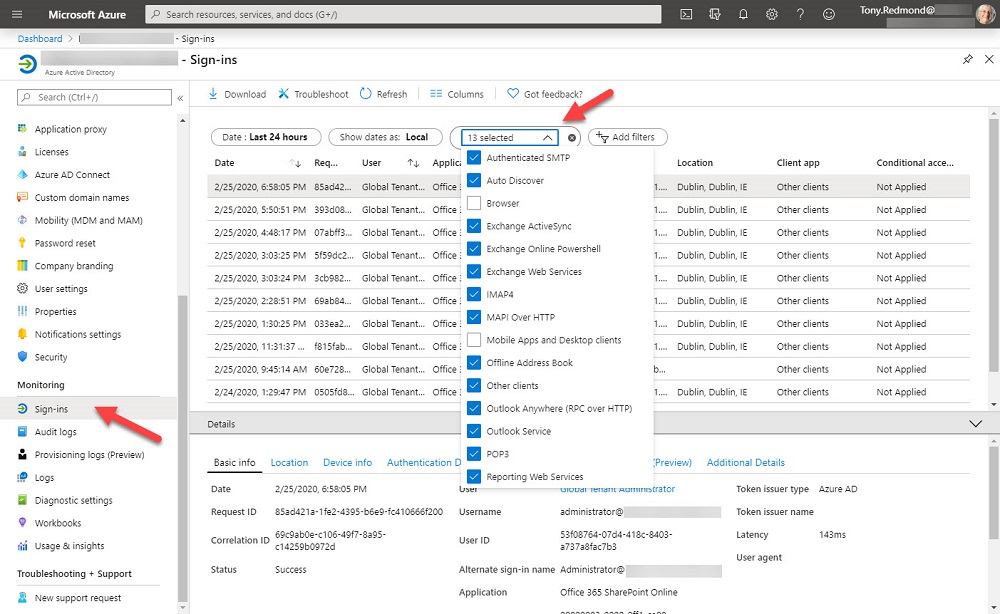

Sebbene un tenant possa generare un consistente ammontare di dati di sign-in, è semplice applicare un filtro per focalizzare i sign in problematici che usano ancora la basic auth (Figura 1).

Figura 1: Filtrare i report di sign-in di Azure Active Directory

Qui abbiamo generato gruppo di connessioni di basic auth effettuando il sign-in su PowerShell senza la multi-factor authentication.

Il report ha rilevato i sign-in ma non li ha identificati come originati da PowerShell (nessuna stringa agente l’ha riportato).

Il consiglio di Microsoft è scaricare i dati di sign-in su Excel ed utilizzare le funzionalità di filtering e grouping per interrogare e comprendere il profilo di rischio del vostro tenant relativo alla basic auth.

Comprendere da dove si originano le connessioni di basic auth, le applicazioni coinvolte e gli account utilizzati assume grande importanza quando si costruiscono policy di conditional access con l’obiettivo di bloccare il traffico.

Sebbene sia necessario fare un po’ di lavoro di esplorazione extra per comprendere esattamente da dove provenga il traffico, il report di sign-in è uno strumento molto utile per evidenziare il volume delle connessioni basic auth che esistono in un tenant e chi sia il responsabile per quelle connessioni.

Effettuare l’upgrade di Outlook

Microsoft ha colto l’opportunità per aggiornare i tenant di Office 365 sui client più comuni e su quanto debba essere fatto per mantenere le connessioni aggiornate dopo il 13 Ottobre.

Outlook desktop (Windows e Mac) utilizza gli Exchange Web Services per connettersi a servizi quali l’AutoDiscover quindi se avete dei vecchi client Outlook connessi ad Exchange Online che utilizzano la Basic Auth, allora quei client devono essere aggiornati prima di Ottobre 2020 o smetteranno di funzionare.

Il consiglio è quello di aggiornare i client almeno ad Outlook 2016.

Controllare la configurazione del tenant di Exchange Online

È possibile che alcuni tenant di Office 365 siano ancora configurati per utilizzare la basic auth, in particolar modo se si tratta di tenant creati prima del 1 Agosto 2017 e se non si è mai passati alla configurazione di Exchange Online per utilizzare la modern authentication.

Se vedete riportate molte basich auth e sapete che il client di Outlook è relativamente nuovo, vale la pena controllare il valore dell’impostazione OAuth2ClientProfileEnabled all’interno della configurazione.

Dovreste farlo per dare comandi ai client Outlook 2013 e successivi perchè si connettano con la modern authentication:

PowerShell

1 Get-OrganizationConfig | Format-Table Name, OAuth2ClientProfileEnabled -AutoSize

2

3 Name OAuth2ClientProfileEnabled

4 —- ————————–

5 Walk2talk.onmicrosoft.com True

Se il valore è False, potete aggiornare la configurazione eseguendo il comando Set-OrganizationConfig ed impostando OAuth2ClientProfileEnabled su $True.

Aggiornare la configurazione implica che tutti i client si connettano al tenant.

Sarebbe saggio capire il profilo di connessione per i client prima di effettuare lo switch (anche questo da fare prima di Ottobre).

IMAP4 and POP3

Microsoft dice di aver completato il lavoro sulla modern authentication per quei protocolli di accesso ormai obsoleti e sta distribuendo il codice tramite Exchange Online.

Sottolinea poi che la modern authentication è disponibile da diversi anni per IMAP4 in Outlook.com cosa che risponde alla domanda sul perchè ci sia voluto tanto prima che comparisse nei servizi commerciali.

La documentazione per gli sviluppatori è stata completata, il che permette alle aziende che scrivono i client IMAP4 e POP3 che le persone utilizzano per connettersi alle mailbox di Exchange Online di aggiornare i loro codici prima di Ottobre.

È necessario fare un po’ di lavoro di test ed implementare client aggiornati.

Con questo a mente, bisogna chiedersi se sia arrivato il momento di ritirare questi protocolli ed utilizzare qualcosa di maggiormente moderno.

Ricordiamo che IMAP4 e POP3 sono stati creati quando era necessario un protocollo separato (SMTP) per inviare messaggi.

Questi protocolli possono solo effettuare il download dei messagi.

Owa è un buon sostituto per i PC mentre Outlook Mobile dovrebbe rimpiazzare i client mobili che utilizzano IMAP4 e POP3.

SMTP

Microsoft dice di aver quasi finito il lavoro di implementazione della modern authentication per l’SMTP.

Quando disattiverà la basic auth per l’SMTP, probabilmente si arresterà la connettività per i device mail-enabled che utilizzano l’SMTP per inviare notifiche o altre informazioni.

Non è chiaro quante aziende faranno l’aggiornamento del software in esecuzione su questi dispositivi per utilizzare la modern authentication, in particolare su device vecchi.

Potrebbe essere non vi siano soluzioni disponibili per permettere ai dispositivi di continuare a connettersi ad Exchange Online a meno che i clienti non facciano pressione per creare patches.

PowerShell

Molti script PowerShell che rendono automatici processi importanti vengono eseguiti con la basic auth.

Il piano di Microsoft per gli script non interattivi è quello di supportare l’autenticazione certificate-based perchè rimpiazzi le password passate a script via stringhe di testo.

Il nuovo modulo REST-based Exchange Online management aiuta (in particolar modo con gli ultimi update) ma offre un rimpiazzo solo per nove delle centinaia di cmdlets Exchange.

Ricordate che molti script usati con Office 365 interagiscono con molteplici endpoints (Exchange Online, SharePoint Online, Teams, Azure Active Directory ecc).

Il lavoro di spostare gli script non-interattivi dalla basic auth alla modern authentication non dev’essere sottostimato.

Da fare

Il 13 Ottobre 2020 sembra lontano.

E lo è…a meno che non abbiate diverse famiglie di client e dispositivi che utilizzano la basic auth per connettersi ad Exchange Online.

Se questo è il vostro caso, dovete muovervi immediatamente a meno che non vogliate che il flusso di email si blocchi totalmente una volta sradicata la basic auth.

Le informazioni presenti in questo post, sono prese dall’articolo: Time Running Out for Exchange Online Basic Authentication.