Introduzione alle impostazioni di diagnostica per Identity Protection

Microsoft è entusiasta di condividere le ultime novità su Active Azure Directory, inclusi aggiornamenti e nuove funzionalità che semplificheranno le esperienze di amministratore, sviluppatore e utente

Questi aggiornamenti dimostrano l’impegno a semplificare la gestione sicura delle identità e degli accessi, migliorando al contempo i tipi di personalizzazione e controlli necessari.

Tenere traccia degli utenti a rischio e del rilevamento dei rischi utilizzando le impostazioni diagnostiche

Con le impostazioni di diagnostica per Azure AD Identity Protection ora in public preview, i clienti possono inviare log sul rilevamento dei rischi e sul comportamento degli utenti agli account di archiviazione, a Event Hubs e a Azure Monitor. In questo modo è più facile tenere traccia dei rischi per la sicurezza e proteggere l’organizzazione dalla compromissione dell’identità. È possibile conservare questi dati oltre il periodo predefinito di 30 giorni. I clienti sono in grado di:

- tenere traccia delle tendenze nella compromissione delle identità all’interno dell’organizzazione creando cartelle di lavoro personalizzate

- interrogare i dati di rischio per minacce specifiche e risolvere i problemi nel loro ambiente

- Inviare gli utenti a rischio e i dati di rilevamento dei rischi a SIEM (Security Information and Event Management) di terze parti, semplificando il collegamento di questi dati alle procedure esistenti del centro operativo di sicurezza

Per ottenere maggiori dettagli sull’impostazione diagnostica per la protezione dai rischi basta configurarla in due semplici passaggi:

- Passare al portale di Azure > Azure Active Directory, Impostazioni di diagnostica > Modifica impostazione.

- Selezionare Utenti rischiosi per i dati degli utenti a rischio e UserRiskEventi per i dati di rilevamento dei rischi dell’utente.

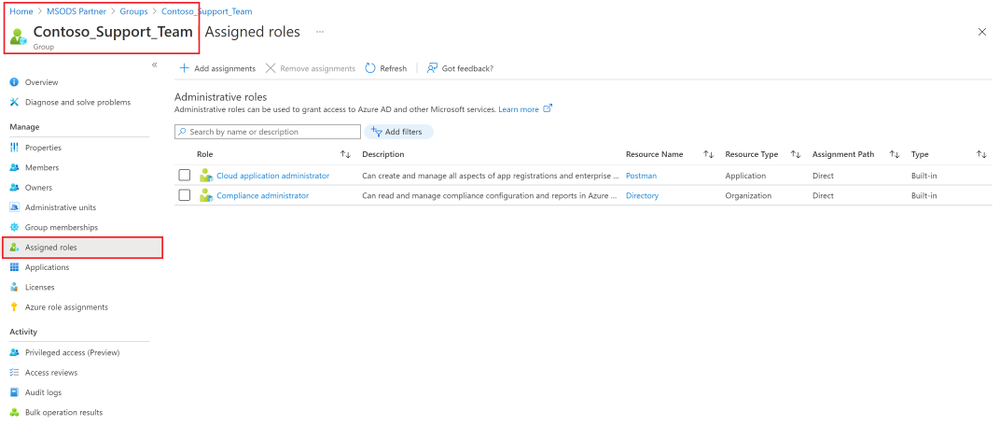

Gestire le assegnazioni di ruolo più facilmente con i gruppi

L’assegnazione di ruoli ai gruppi di Azure AD è ora più semplice in Azure AD. Invece di dover assegnare ruoli a singoli utenti, un amministratore di ruoli privilegiati o un amministratore globale può assegnare un ruolo a un gruppo. Il flusso di lavoro di governance esistente approva e controlla quindi l’appartenenza ai gruppi per garantire che solo gli utenti legittimi siano membri. Questa funzionalità di assegnazione dei ruoli è ora disponibile a livello generale.

Ciò consente inoltre al gruppo di agire senza dover fare affidamento sull’amministratore del ruolo privilegiato o sull’amministratore globale. Gli amministratori possono assegnare un proprietario a un gruppo per un ruolo specifico. Il proprietario del gruppo gestisce le appartenenze al gruppo e controlla a chi è assegnato il ruolo. Disponibile inizialmente per i gruppi di Azure AD, questa funzionalità verrà estesa ai gruppi locali in futuro.

Archiviare i dati degli utenti B2C in Australia

Con Azure AD B2C in Australia ora disponibile a livello generale, è possibile archiviare i dati degli utenti B2C in Australia e beneficiare di una migliore latenza per le app ospitate nel paese. I clienti esistenti possono provare la nuova funzionalità cercando B2C nel portale di Azure in Australia. Anche i nuovi clienti possono provarlo scegliendo Australia o Nuova Zelanda come Paese/area geografica durante la creazione di un nuovo tenant di Azure AD B2C.

Le informazioni presenti in questo post sono prese dall’articolo “Introducing diagnostic settings for Identity Protection — August identity updates”