Il supporto di Azure AD Conditional Access per il blocco delle autenticazioni legacy è in Public Preview

Oggi siamo felici di annunciarvi la Public Preview del supporto di Azure AD Conditional Access per il blocco delle autenticazioni legacy.

In passato dovevate ricorrere all’ADFS per compiere quest’operazione ma, utilizzando il conditional access, è tutto più semplice e gestibile.

Ora potete gestire il blocco dell’autenticazione legacy in quanto parte dell’intera strategia di conditional access, tutto dalla console di amministrazione di Azure AD.

Molti di voi, inoltre, avranno la possibilità di spostarsi dall’ADFS ad un modello di autenticazione basato sul cloud ed abilitato da un’autenticazione pass-through.

Prima di tutto, definiamo la legacy authentication.

Si tratta di un termine che si riferisce ai protocolli di autenticazione utilizzati dalle app, quali:

– Client Office datati che non utilizzano la modern authentication (ad esempio client Office 2010);

– Client che utilizzano protocolli mail quali IMAP/SMTP/POP.

Hackers e malintenzionati preferiscono di gran lunga questi protocolli – quasi il 100% degli attacchi alle password utilizzano protocolli di legacy authentication.

Questo perchè questo tipo di protocolli non supportano l’autenticazione interattiva, che è invece richiesta per livelli di sicurezza aggiuntivi quali la multi-factor authentication e la device authentication.

Prima di addentrarci in dettagli, vogliamo essere chiari: raccomandiamo di bloccare l’utilizzo dei protocolli di legacy authentication nel vostro tenant. É un’attività semplice e veloce ma

migliorerà di gran lunga la vostra sicurezza.

Iniziamo

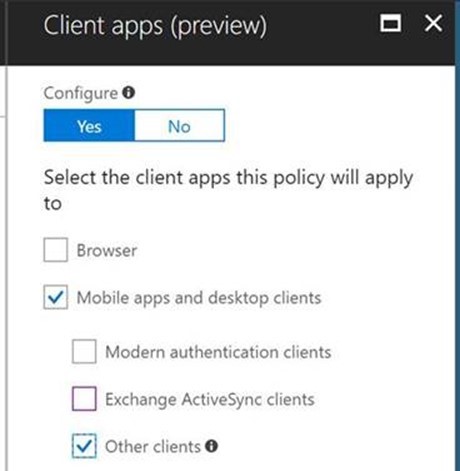

Per iniziare, trovate la nuova feature sotto la condizione “Client apps” all’interno di Azure AD Conditional access.

Qui sotto i passaggi per creare una test policy:

1. Nel portale Azure AD, andate su “Conditional access” e create una nuova policy;

2. Selezionate gli utenti per il vostro gruppo pilota. Come per le policy di conditional access, vi raccomandiamo di cominciare con un ridotto numero di utenti per essere sicuri di verificare l’impatto sulla user experience;

3. Selezionate “All cloud apps”;

4. Sotto la condizione “Client apps” dovreste ora vedere la casella “Other clients”. Quest’ultima include i client Office più datati che non supportano la modern authentication così come i client che utilizzano protocolli mail quali POP, IMAP, SMTP, ecc;

5. Selezionate il comando “Block access”;

6. Salvate la policy.

Per testarla, vi raccomandiamo di installare una versione precedente del client Office (ad esempio Office 2010) e loggarvi con un utente dal gruppo pilota.

Se volete effettuare dei test con i client di basic authentication che utilizzano SMTP, POP, IMAP, ecc, prima di tutto eseguite questo comando PowerShell per il test user e, dopo un’ora, loggatevi. Il comando assicura che la policy entri in vigore entro un’ora dalla sua esecuzione. Tipicamente, ci vogliono 24 ore perchè entri in vigore con i client di autenticazione base.

A questo link trovate le FAQ per saperne di più su questa nuova funzionalità.

Se invece non avete ancora confidenza con il conditional access, trovate maggiori informazioni alla documentazione ufficiale per Azure AD conditional access.