Fusion Detection per ransomware

Il Microsoft Threat Intelligence Center (MSTIC) rende disponibile pubblicamente il rilevamento di Fusion per ransomware

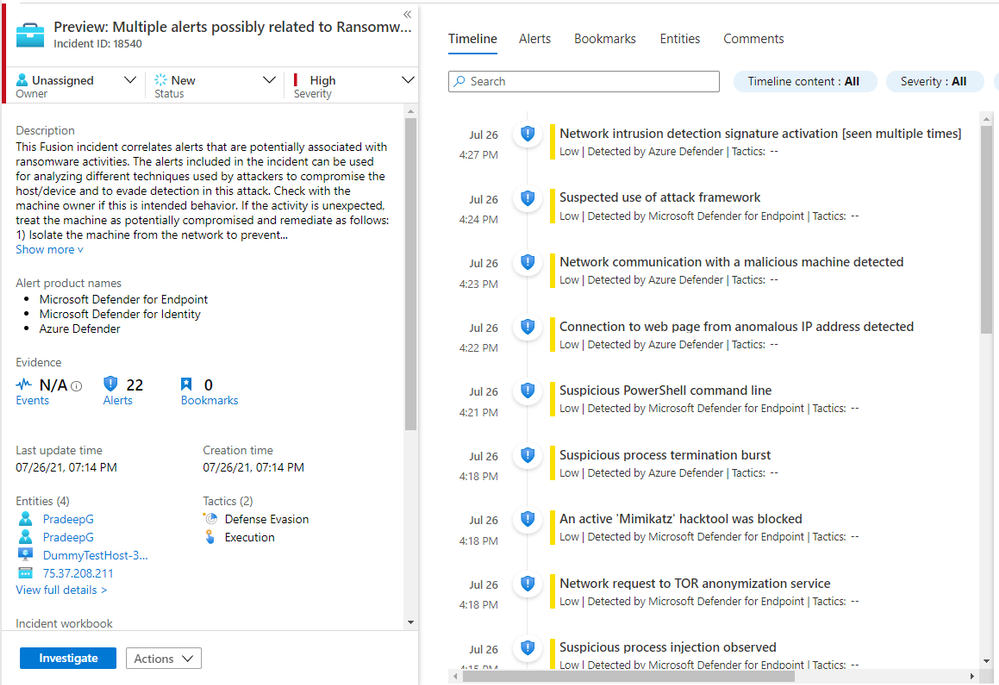

I rilevamenti di Fusion mettono in relazione gli avvisi potenzialmente associati alle attività ransomware osservate nelle fasi di evasione ed esecuzione della difesa durante un intervallo di tempo specifico. Una volta che tali attività ransomware vengono rilevate e correlate dal modello di apprendimento automatico di Fusion, nell’area di lavoro di Azure Sentinel verrà attivato un incidente di elevata gravità intitolato ” Multiple alerts possibly related to Ransomware activity detected”.

Per aiutare l’analista a comprendere rapidamente il possibile attacco, Fusion fornisce un quadro completo delle attività sospette avvenute sullo stesso dispositivo/host correlando i segnali dei prodotti Microsoft, nonché i segnali in rete e nel cloud. I connettori dati supportati includono:

- Azure Defender (Centro sicurezza di Azure)

- Microsoft Defender per endpoint

- Microsoft Defender per l’identità

- Microsoft Cloud App Security

- Regole di analisi pianificate di Azure Sentinel

Lo screenshot seguente mostra un incidente di Fusion con 22 avvisi. Correla i segnali di bassa gravità rilevati nello stesso intervallo di tempo dalla rete e dall’host per mostrare un possibile attacco ransomware e le diverse tecniche utilizzate dagli aggressori.

Perché utilizzare il rilevamento di Fusion?

L’attacco ransomware è un tipo di attacco che prevede l’utilizzo di tipi specifici di software dannosi o malware per rendere inaccessibile la rete o il sistema a scopo di estorsione. Non c’è dubbio che gli attacchi ransomware sono diventati la priorità da cui difendersi per molte organizzazioni. Un recente studio pubblicato da PurpleSec ha rivelato che il costo stimato degli attacchi ransomware è stato di 20 miliardi di dollari nel 2020 e con tempi di inattività in aumento di oltre il 200% e un costo 23 volte superiore rispetto al 2019.

Prevenire tali attacchi sarebbe la soluzione ideale, ma con la nuova tendenza del “ransomware as a service” e del ransomware gestito dall’uomo, la portata e la complessità degli attacchi stanno aumentando: gli aggressori utilizzano tecniche lente e nascoste per compromettere la rete, il che rende più difficile rilevarli velocemente.

Questo rilevamento offre al team della sicurezza l’opportunità di comprendere rapidamente le attività sospette avvenute nello stesso lasso di tempo sulle entità comuni, collegare i punti e intraprendere azioni immediate per interrompere l’attacco. Quando si tratta di attacchi ransomware, il tempo più di ogni altra cosa è il fattore più importante per impedire che più macchine o l’intera rete vengano compromesse. Prima vengono inviati tali avvisi agli con i dettagli sulle varie attività degli aggressori, più velocemente gli attacchi ransomware possono essere contenuti e corretti. Un rilevamento come questo aiuterà gli analisti fornendo la compilazione dell’attività dell’attaccante durante la fase di esecuzione, contribuendo a ridurre MTTD (Mean Time to Detect) e MTTR (Mean Time to Respond).

Esempi di rilevamento

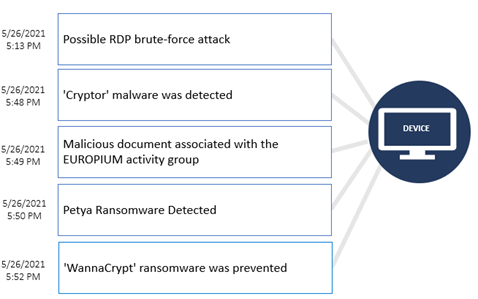

Nell’esempio dell’incidente 1, Fusion correla gli avvisi attivati in un breve lasso di tempo sullo stesso dispositivo, indicando una possibile catena di attacchi evidenziando come gli aggressori sono entrati attraverso un possibile attacco di forza bruta RDP, seguito dall’uso di un malware “Cryptor” e potenziali attività di phishing che utilizzano documenti dannosi associati al gruppo di attività EUROPIUM. Alla fine, il rilevamento dei ransomware Petya e WannaCrypt nella rete.

Incidente 1

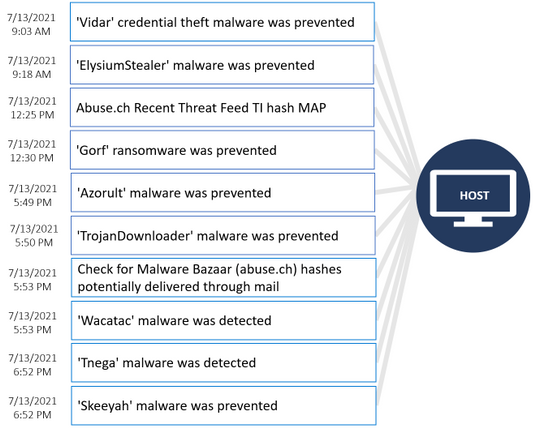

L’incidente 2 è un altro esempio del rilevamento di ransomware che è stato confermato come vero positivo. Questo incidente mette in correlazione gli avvisi che mostrano attività ransomware nelle fasi di evasione ed esecuzione della difesa sullo stesso host, insieme ad ulteriori attività sospette rilevate durante lo stesso lasso di tempo per mostrare le possibili tecniche utilizzate dagli aggressori per compromettere l’host.

Incidente 2

In questi incidenti, gli avvisi relativi al rilevamento di ransomware/malware potrebbero indicare che al ransomware/malware è stato impedito di fornire il suo payload, ma è prudente controllare la macchina per rilevare eventuali segni di infezione. Gli aggressori possono continuare le attività dannose dopo che il ransomware è stato impedito: è anche importante che si indaghi sull’intera rete per comprendere l’intrusione e identificare altre macchine che potrebbero essere state colpite da questo attacco.

Cosa c’è dopo aver ricevuto il rilevamento Fusion?

Dopo aver ricevuto rilevamenti per possibili attività di ransomware, Microsoft consiglia di verificare con il proprietario della macchina se si tratta di un comportamento previsto. Se l’attività è imprevista, bisogna considerare la macchina come potenzialmente compromessa e intraprendere azioni immediate per analizzare le diverse tecniche utilizzate dagli aggressori per compromettere l’host ed eludere il rilevamento di questo potenziale attacco ransomware. Ecco i passaggi consigliati:

- Isolare la macchina dalla rete per prevenire potenziali movimenti laterali.

- Eseguire una scansione antimalware completa sulla macchina, seguendo gli eventuali consigli di riparazione risultanti.

- Rivedere il software installato/in esecuzione sulla macchina, rimuovendo eventuali pacchetti sconosciuti o indesiderati.

- Ripristinare lo stato della macchina in buono stato, reinstallando il sistema operativo solo se necessario e ripristinando il software da una fonte verificata priva di malware.

- Risolvere i consigli dei provider (ad esempio Centro sicurezza di Azure e Microsoft Defender ) per prevenire violazioni future.

- Esaminare l’intera rete per comprendere l’intrusione e identificare altre macchine che potrebbero essere state colpite da questo attacco.

Le informazioni presenti in questo post, sono prese dall’articolo: What’s new: Fusion Detection for Ransomware