È arrivato Azure AD My Sign-Ins che permette agli end user di controllare le attività di accesso insolite

In general availability il nuovo strumento mobile-friendly per monitorare la cronologia degli accessi ed evidenziare, segnalare e reagire alle attività insolite

Microsoft ha annunciato la general availability di Azure AD My Sign-Ins, una nuova feature che consente agli utenti di rivedere la cronologia degli accessi per verificare la presenza di attività insolite.

La pagina My Sign-Ins ti consente di verificare:

- Se qualcuno sta cercando di indovinare la tua password;

- Se un utente malintenzionato è riuscito ad accedere al tuo account da una posizione sconosciuta;

- A quali app ha avuto accesso l’hacker.

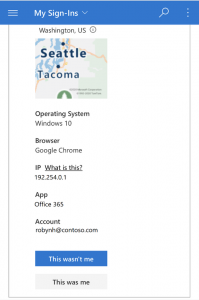

L’ultima novità aggiunta a questa pagina consente di segnalare “This wasn’t me” o “This was me” su attività anomale.

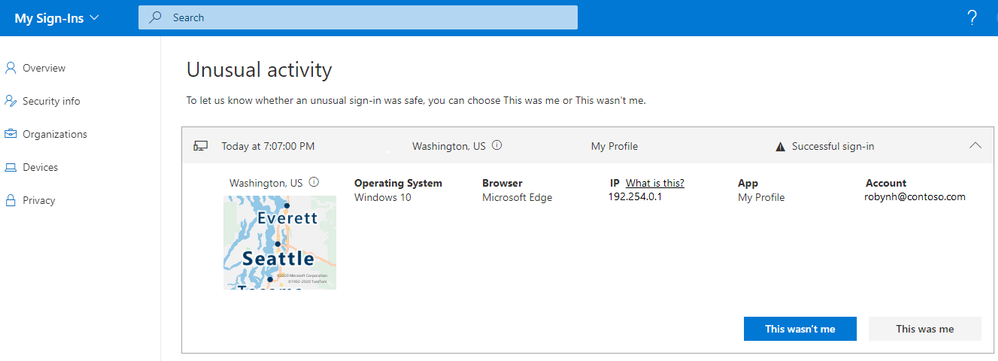

Attività insolite

Come puoi notare dall’immagine sottostante, Microsoft evidenzia le attività sospette che rileva con Identity Protection. Ad esempio, se un accesso rischioso viene registrato automaticamente, sarà visualizzato sotto la nuova sezione “Unusual activity” (Attività insolite):

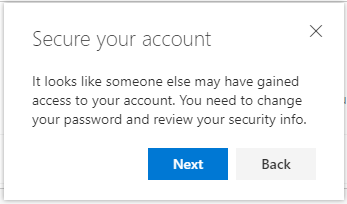

Come già accennato prima, sono stati aggiunti anche i pulsanti “This wasn’t me” (Questo non ero io) e “This was me” (Questo ero io). Se un utente sceglie “Questo non ero io”, ecco la finestra che gli si presenta:

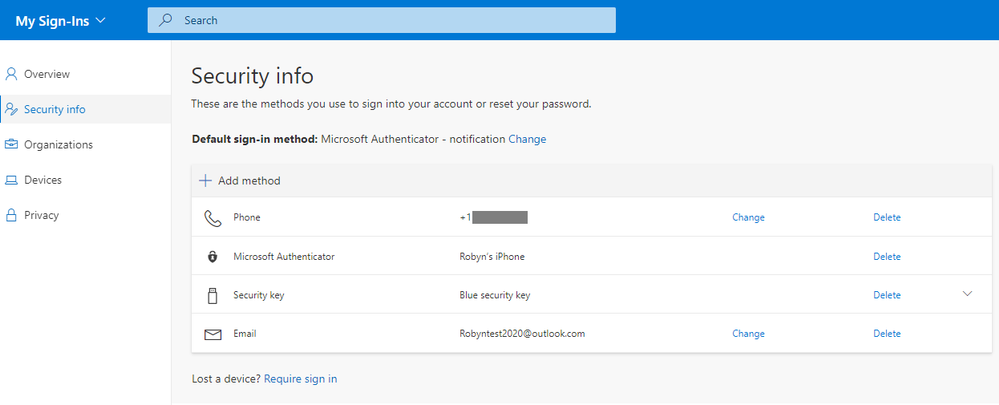

In seguito, viene indirizzato alla pagina delle informazioni sulla sicurezza per rivedere e aggiornare i suoi metodi di autenticazione.

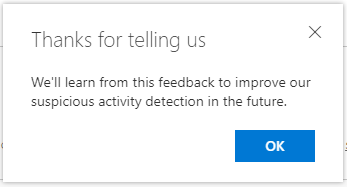

Se invece sceglie “Questo sono io”, ecco la finestra di dialogo visualizzata:

Il feedback degli utenti finali aiuterà a migliorare la precisione dei sistemi di rilevamento dei rischi di Microsoft. Gli amministratori di sistema possono monitorare ciò che i loro utenti scelgono, controllando gli audit logs, e utilizzare tali informazioni per decidere se confermare o eliminare il rischio.

Attività Recenti

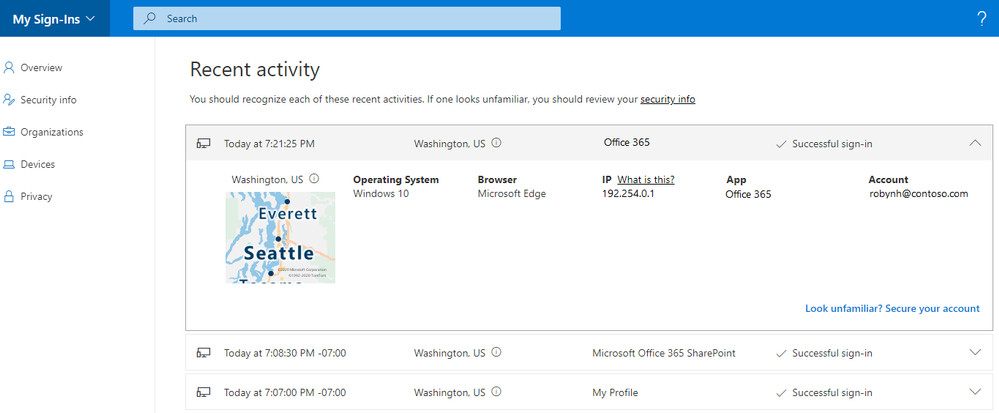

Se un utente non ha alcun accesso sospetto, allora vedrà solo la sezione “Recent activity” (Attività recenti). Potrà anche rivedere i suoi normali accessi e segnalare se qualcosa sembra strano: basterà cliccare su “Look unfamiliar? Secure your account” (Non ti sembra familiare? Rendi sicuro il tuo account).

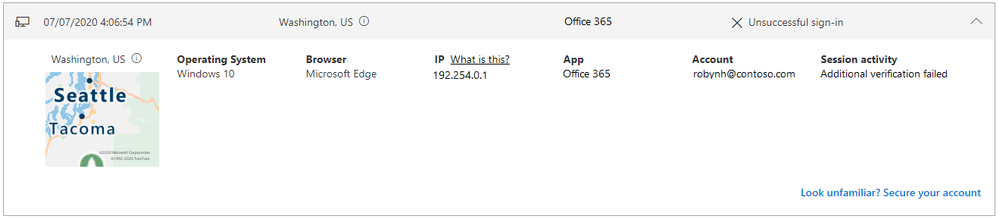

L’utente potrà anche vedere se qualcuno sta cercando di indovinare la sua password. In tal caso, leggerà un messaggio di “Unsuccessful sign-in” (Accesso non riuscito) come questo.

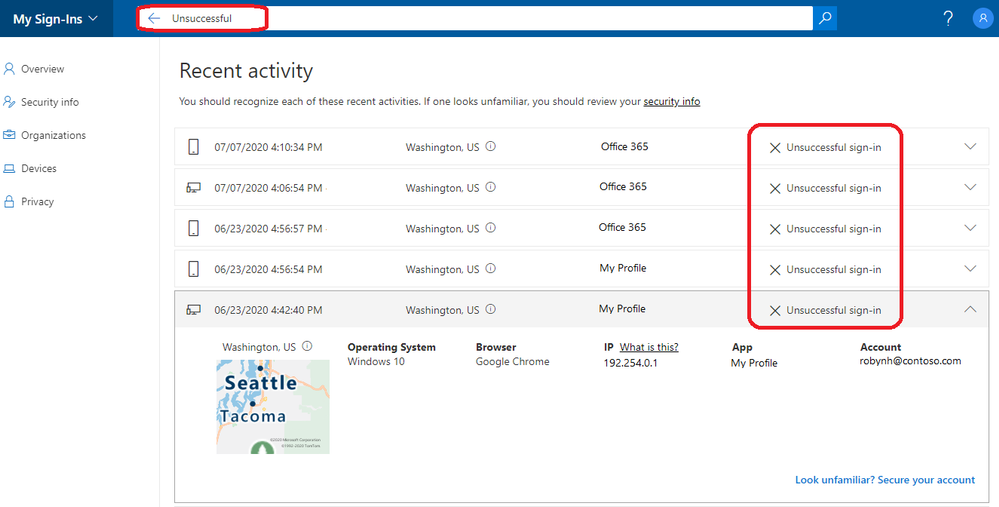

Ricerca e filtro

Microsoft ha ascoltato i commenti sulla necessità di un migliore filtraggio e ora è possibile utilizzare la barra di ricerca in alto per esaminare solo gli accessi “non riusciti”.

Utilizzando la barra di ricerca si possono filtrare altri dettagli come l’app, il browser, la posizione, il sistema operativo, ecc.

Infine, Microsoft ha reso My Sign-Ins ancora più mobile-friendly.

Una funzionalità simile è disponibile anche per la posta elettronica personale, con una pagina “Attività recenti” per i consumatori con account Microsoft su: https://account.live.com/activity.

Le informazioni presenti in questo post, sono prese dall’articolo: https://mspoweruser-com.cdn.ampproject.org/c/s/mspoweruser.com/azure-active-directory-users-can-now-review-report-unusual-sign-in-activity/amp/.