Come attivare una VPN Site 2 Site fra un Meraki MX e Azure

In questo articolo, vedremo come attivare una VPN site to site da Meraki ad Azure.

Meraki è conosciuto per essere facilmente implementabile ed integrabile con la maggior parte delle funzioni e, impostare una VPN site to site, è un’operazione abbastanza semplice.

Ci sono comunque una serie di passaggi a cui prestare particolare attenzione e delle difficoltà che si possono incontrare nel configurare una VPN di questo tipo.

Vediamo come fare.

Configurare una VPN Azure site to site

La configurazione di una VPN di questo tipo, coinvolge i seguenti strumenti:

– Azure vNet network;

– La configurazione di un address space.

L’address space, infatti, dovrà inglobare sia la vostra subnet che la Gateway subnet (lo vedremo nel dettaglio in seguito);

– Gateway subnet.

Si tratta di una subnet specifica utilizzata dai gateway di virtual network, sfruttati dai servizi di VPN gateway. Quando create una gateway subnet, è importante che la chiamiate ‘GatewaySubnet’. Nominandola in questo modo, direte ad Azure dove creare i servizi di gateway. Se le date un nome differente, la configurazione della gateway VPN non andrà a buon fine. La grandezza della GatewaySubnet che specificate, dipende dalla configurazione della VPN gateway che volete creare. Mentre è possibile creare una GatewaySubnet della grandezza /29, vi raccomandiamo di creare una subnet più ampia che includa un maggior numero di indirizzi. Usando una gateway subnet farete in modo che un buon numero di indirizzi IP possano ospitare possibili future configurazioni.

– Dovrete configurare un indirizzo IP esterno per la Azure VPN da utilizzare come indirizzo WAN per connettere Meraki alla VPN site to site.

Configurare l’Azure Address Space e la Gateway Subnet

In questo articolo, stiamo partendo dal presupposto che abbiate già impostato una Azure vnet.

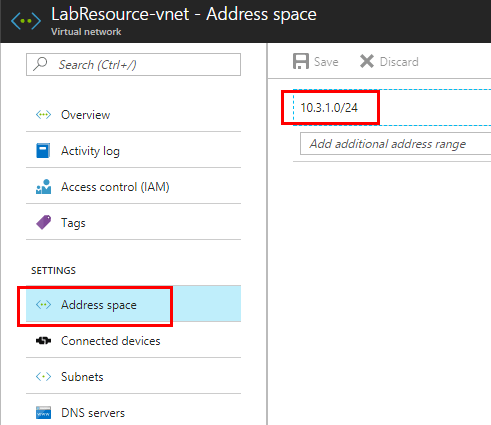

In ogni caso, dovete prestare attenzione all’Address space poichè è un passaggio molto critico. L’Address space, infatti, deve contenere sia la subnet regolare che la Gateway subnet. In altre parole, la network space che andate a creare è sostanzialmente una supernet che comprende sia le subnet che avete creato sia la Gateway subnet.

Cerchiamo di essere più chiari con gli screenshot qui sotto.

Impostare l’Address space di Azure vnet

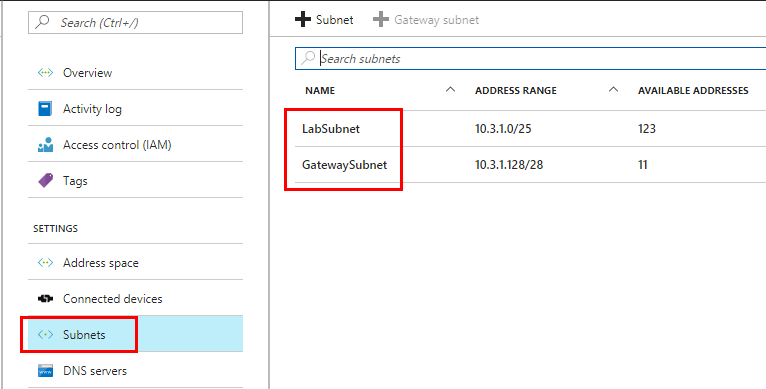

Prestate attenzione alla Subnet. Come potete vedere dall’immagine qui sopra, abbiamo impostato una subnet e una Gateway Subnet.

Per quanto riguarda la Gateway subnet, potete averne una sola. Come da immagine seguente, infatti, non è possibile aggiungerne una seconda.

Azure vnet Subnets Gateway Subnets for VPN

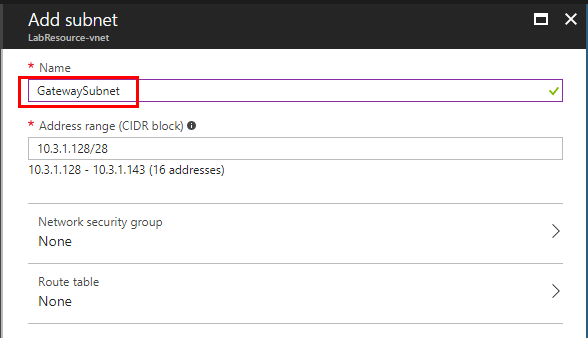

Facciamo ora un passo indietro e vediamo come creare la Gateway subnet.

Come detto all’inizio, perchè tutto funzioni correttamente, il nome dev’essere GatewaySubnet. L’address range inoltre, deve ricadere all’interno dell’address space che avete creato precedentemente.

Creare la Subnet Azure Gateway per la VPN site to site

Creare il gateway di Azure Virtual Network per la VPN site to site

Ora che avete creato address space, subnet e gateway subnet, vediamo come creare l’Azure Virtual Network Gateway.

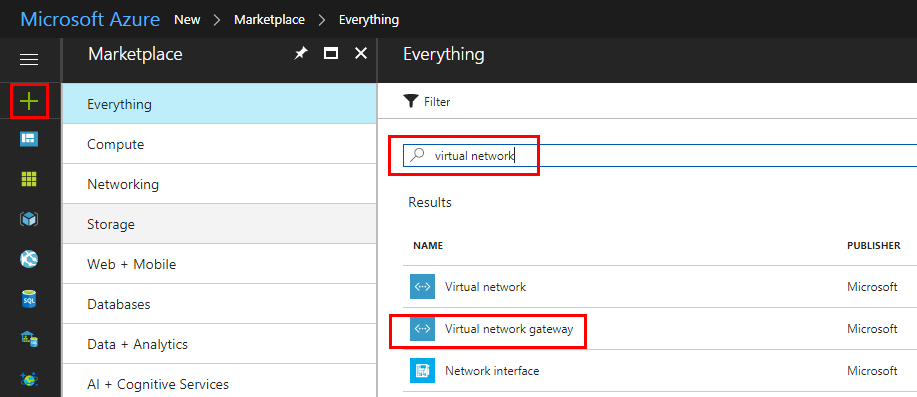

All’interno del portale Azure, cliccate sul simbolo verde del + e cercate network virtuali o simili che dovreste vedere elencati all’interno del Virtual network gateway.

Ricerca delle Azure Virtual Network Gateway all’interno del Marketplace

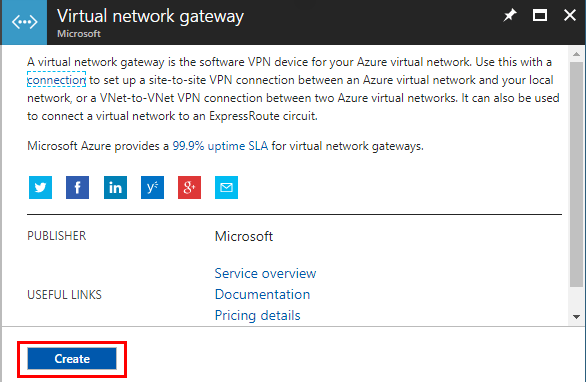

Scelta di creare la Azure Virtual Network Gateway

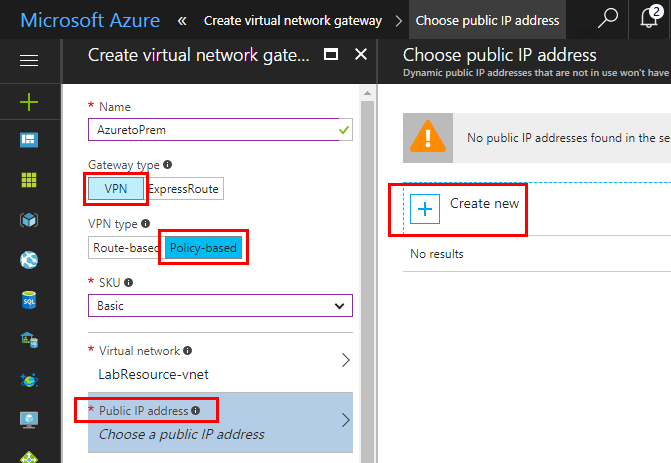

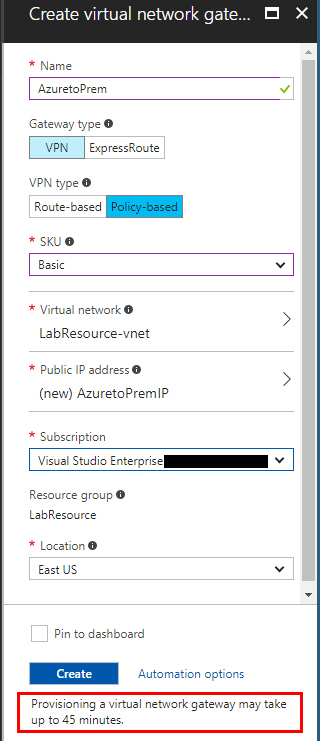

Considerato che Meraki può utilizzare soltanto la VPN IKE1, dovete creare una VPN Policy-based che sia compatibile con la VPN di Meraki.

Inoltre, dovete creare un indirizzo IP pubblico per la connessione al partner. Scegliete la voce Create new e fornite a questo punto l’IP.

Creazione di una Azure Virtual Network Gateway

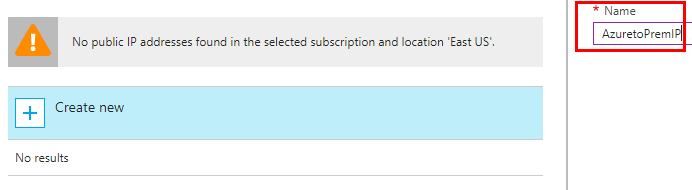

Dopo aver nominato la nuova risorse di IP pubblico, possiamo crearla.

Creazione dell’indirizzo pubblico dell’Azure Virtual Network Gateway

Una volta portati a compimento tutti questi passaggi, noterete il messaggio che vi indica che la creazione della virtual network gateway, potrà durare fino a 45 minuti.

Completamento della creazione di una Azure Virtual Network Gateway

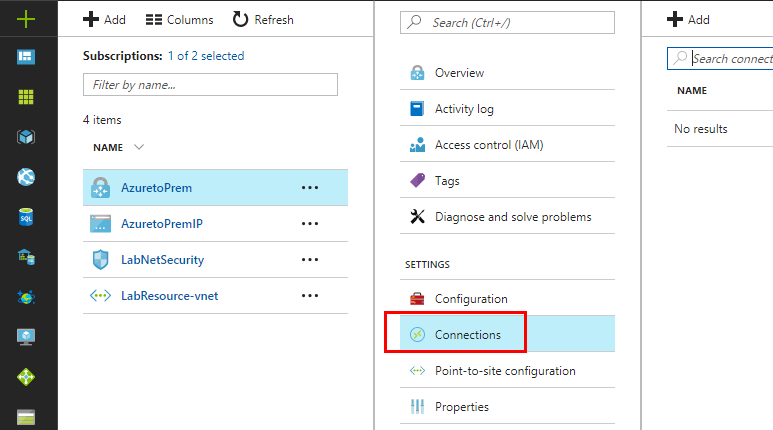

Tutto ciò che vi resta da fare per quanto riguarda Azure, è configurare la connessione per il sito remoto (in questo caso per il dispositivo Meraki MX).

Impostare la connessione dalla nuova Azure virtual network gateway

Cliccate sull’ Azure virtual network gateway e scegliete la voce Connections.

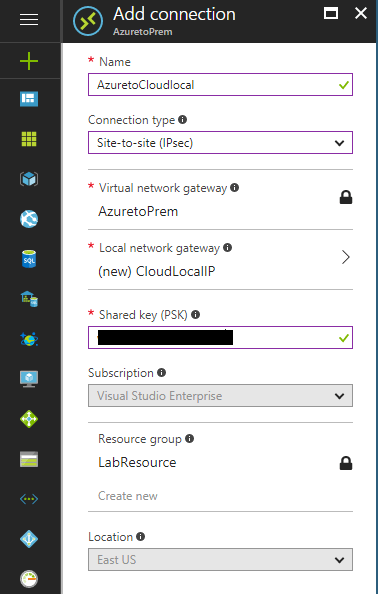

A questo punto impostiamo la connessione attuale sul nostro dispositivo Meraki on-premises.

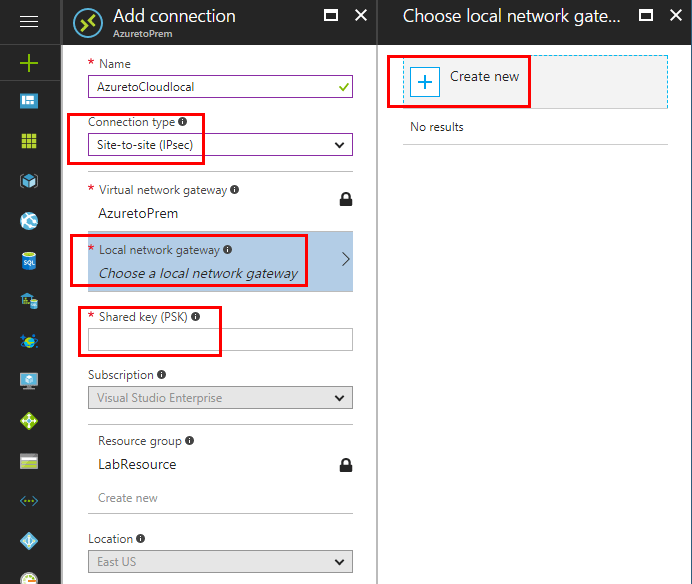

Scegliete la connessione di tipo Site-to-site (IPsec). Selezionate il Local network gateway per configurare l’indirizzo IP che connetteremo ad Azure. E, molto importante, inserite la chiave di cifratura che consigliamo di scegliere con cautela ed attenzione per renderla più sicura possibile.

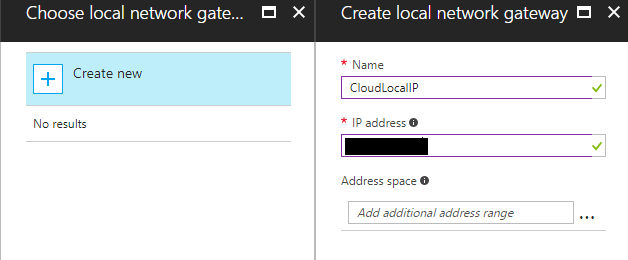

Mettere insieme il local network gateway è un processo abbastanza semplice: dovete soltanto fornire un nome ed un indirizzo IP.

Inoltre, configurerete l’Address space locale che volete connettere con il local network gateway.

Configurare il sito Azure all’indirizzo IP della VPN

A questo punto, siamo pronti per creare la connessione.

Inserite la chiave e create la connessione all’Azure virtual network gateway

Configurate il vostro Meraki alla VPN site to site su Azure

Dal punto di vista di Meraki, sono pochi i passaggi da fare per far sì che la VPN su Azure funzioni.

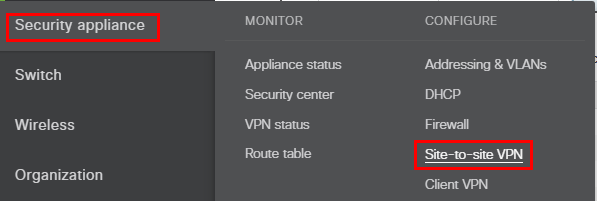

Scegliete le voci Security appliance >> Site-to-site VPN

Da Meraki cliccate Security Appliance e Site-to-site VPN

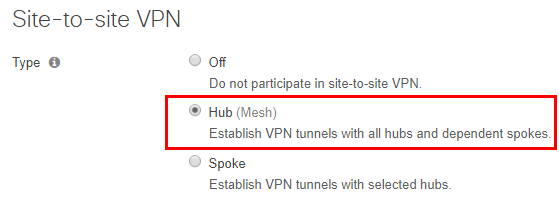

Nel nostro esempio abbiamo scelto un’architettura Hub (Mesh).

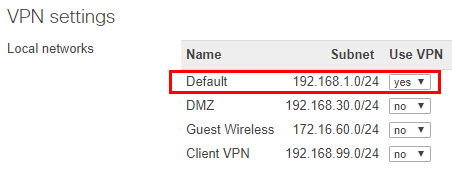

Scegliete le subnet alle quali prendere parte e presentatele alla VPN.

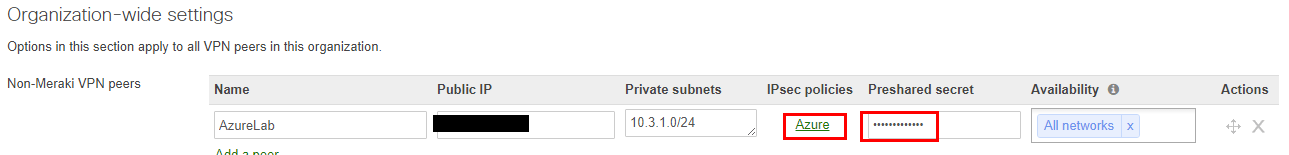

Nella VPN Non-Meraki peers, abbiamo impostato la connessione ad Azure.

Vi sono un paio di campi qui a cui prestare particolare attenzione. Assicuratevi, ad esempio, di scegliere Azure come IPsec policy: in questo modo Azure sarà la piattaforma predefinita automaticamente. Successivamente, inserite la chiave segreta scelta precedentemente. Altra cosa da tenere a mente, assicuratevi di inserire il range di indirizzi “supernet” e non il subnet individuale o il range del gateway subnet.

Configurate le policy di Azure subnet e la chiave condivisa

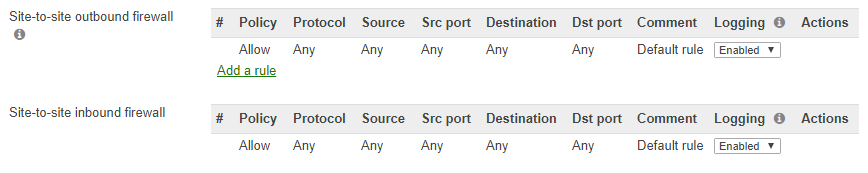

Potete inoltre impostare delle regole di inbound ed outbound per la connessione site-to-site.

Creare regole di inbound ed outbound per la VPN Azure Meraki

Controllare lo stato della VPN Azure to Meraki Site to Site

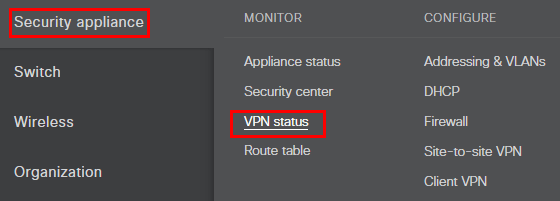

Per controllare lo status della VPN, recatevi nella sezione: Security appliance >> VPN status.

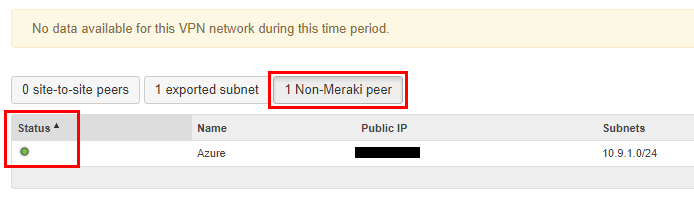

Cliccate il pulsante Non-Meraki peer. Vedrete ora una lucina verde: sta ad indicare che la VPN è stata stabilita con successo.

La VPN Meraki to Azure funziona correttamente

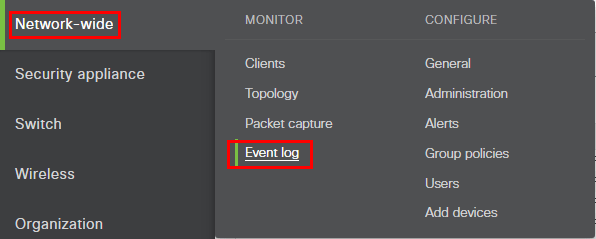

Per controllare i log di Meraki, recatevi alla voce Security appliance >> Event log.

Entrando nei log, dovreste vedere il seguente messaggio: “msg: IPsec-SA established”.

Per concludere

Gli step per configurare una VPN Site 2 Site fra Meraki MX ed Azure, come avrete visto, sono abbastanza semplici.

In ogni caso, è importante prestare attenzione ai dettagli: questo perchè un’impostazione errata causerebbe il fallimento della connessione.