Azure AD Password Protection ora disponibile

Molti di voi avranno sicuramente utilizzato la versione di Azure AD Password Protection in preview.

Azure AD Password Protection vi permette di eliminare facilmente le password intuitive e di customizzare le impostazioni di blocco per il vostro ambiente.

Utilizzandolo, potete significativamente abbassare il rischio di compromettere la sicurezza dell’azienda a causa di un attacco password spray.

Ancor più interessante: è disponibile sia per ambienti cloud che ibridi.

Come sempre, questo risultato è frutto dell’impegno e lavoro di Microsoft unito ai consigli e feedback forniti dagli utenti che hanno testato la preview.

Oggi siamo felici di annunciarvi che la funzionalità ha da poco raggiunto la general availability!

Per aiutare gli utenti ad evitare di scegliere password deboli e vulnerabili, Microsoft ha aggiornato l’algoritmo delle password bannate. Utilizzanto la lista globale delle banned password che Microsoft aggiorna in continuazione e la custom list definita dalle singole aziende, Azure AD Password Protection è ora in grado di bloccare un vasto range di passoword facilmente indovinabili.

Leggete la documentazione dettagliata per saperne di più su come viene valutata la sicurezza di una password e su come Azure AD Password Protection può aiutarvi a bloccare la scelta di password deboli all’interno della vostra organizzazione.

Iniziamo

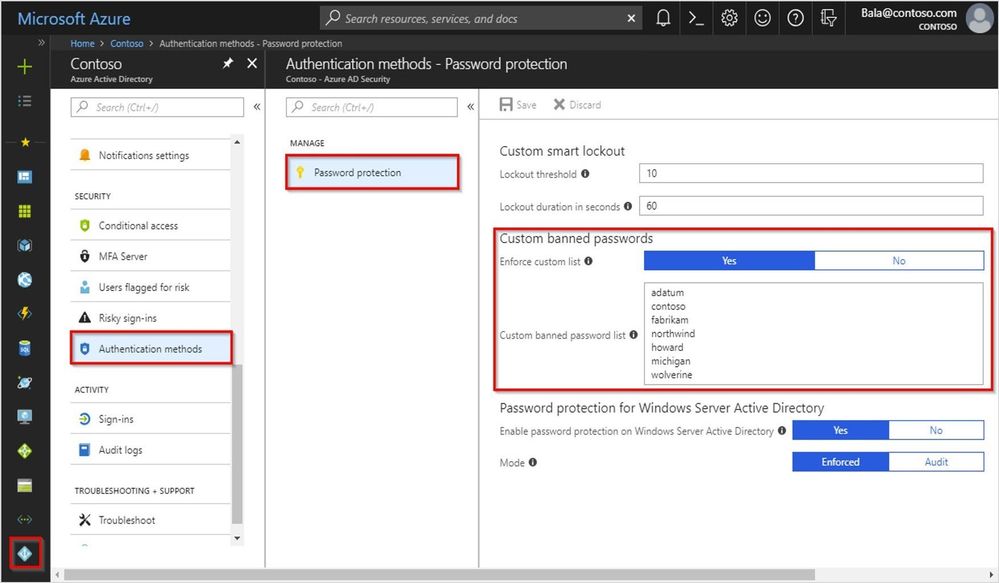

Azure AD Password Protection può essere facilmente configurato dal portale di Azure AD.

Prima di tutto, loggatevi all’interno del portale di Azure con un account global administrator.

In seguito, recatevi in Azure Active Directory ed poi nella sezione Authentication methods dove vedrete l’opzione Password protection.

Configurare Azure AD Password Protection

1. Customizzate il vostro lockout threshold (numero di errori prima del blocco) e la duration (quanto a lungo duri il blocco);

2. Inserite la stringa di password bannate decise dalla vostra azienda nella sezione predisposta (una stringa per riga) ed attivate l’enforcement della vostra lista custom. Raccomandiamo caldamente di utilizzare quest’opzione alle aziende che hanno molteplici brand e prodotti con cui gli utenti si identificano.

3. Estendete la banned password protection al vostro Active Directory abilitando Password Protection for Windows Server Active Directory. Iniziate con l’audit mode che esegue la Password Protection nella modalità “what if”. Una volta che siete pronti per implementare Password Protection, passate alla modalità Enforced per iniziare a proteggere gli utenti evitando di utilizzare Azure AD Password Protection for Windows Server Active Directory.

Attenzione: tutti gli utenti sincronizzati devono avere una licenza per poter utilizzare Azure AD Password Protection for Windows Server Active Directory.

Proteggere l’ambiente on-premises

Per utilizzare Azure AD Password Protection su Windows Server Active Directory, scaricate l’agent dal download center e seguite le istruzioni all’interno della guida per il deployment di Password Protection.

Una volta che il vostro global admin, ha abilitato Password Protection for Windows Server Active Directory, il security administrators potrà prenderlo e completare la registrazione sia per il proxy agent che per le foreste di Active Directory. Sia il domain controller dell’agent che il proxy agent supportano l’installazione invisibile che può essere sfruttata utilizzando diversi meccanismi di deployment come il SCCM.

Attenzione: i clienti precedenti DEVONO immediatamente aggiornare gli agent all’ultima versione (1.2.125.0 o successive). L’agent corrente, smetterà di funzionare a partire dal 01 Luglio 2019.