Autenticazione Pass-through di Azure Active Directory

Quando le aziende vogliono utilizzare stesso nome e password per accedere sia ad applicazioni in locale che basate sul cloud (Azure), hanno due possibilità:

– la prima è di sincronizzare l’hash delle password dall’active directory on premises all’active directory di Azure.

– la seconda è di impiegare ADFS (Active Directory Federation Services) in locale ed utilizzarlo per autenticarsi ad applicazioni cloud. Quest’ opzione, però, richiede risorse aggiuntive.

L’active directory on-premises utilizza valori hashes (generati da un algoritmo) come password che non sono salvati come testo ed è praticamente impossibile tornare alla password originale. Molti utenti sono invece ancora convinti che il sync delle password di Azure AD utilizzi testo leggibile.

Ogni due minuti, il connect server di Azure AD recupera le password hashes dall’active directory on-premises e le sincronizza con Azure AD per ogni utente in ordine cronologico. Da un punto di vista tecnico, non ci sono motivi per cui un utente debba rifiutare la sincronizzazione della password hash con Azure AD. Tuttavia, i criteri di conformità e sicurezza di alcune organizzazioni non consentono di inviare le password degli utenti, anche in un formato hash, al di fuori dei limiti interni.

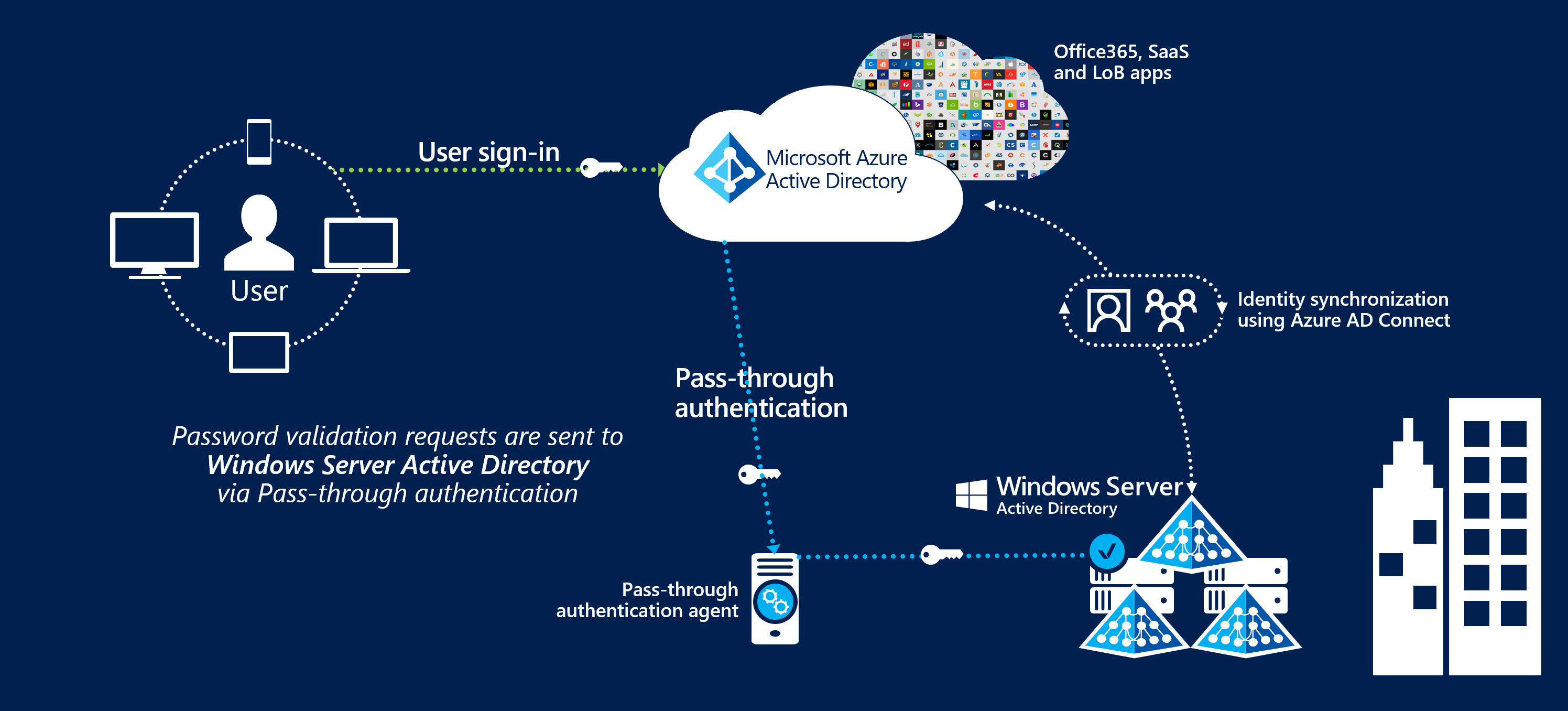

L’autenticazione pass-through è stata introdotta da Microsoft proprio per rispondere a questa problematica. Permette infatti agli utenti di autenticarsi nell’ambiente cloud utilizzando la stessa password che utilizzano on-premises senza dover sincronizzare le loro password hash value con Azure AD.

La funzionalità è attualmente in preview, il che significa che non è ancora supportata in ambiente di produzione. Ma non è troppo presto per essere testata in ambienti di sviluppo.

Vantaggi dell’autenticazione pass-through di Azure AD

Quali sono i principali vantaggi di utilizzare un’autenticazione di questo tipo?

- Gli utenti utilizzano la stessa password per accedere sia ad applicazioni on-premises che cloud;

- Gli utenti sprecano meno tempo con il servizio di helpdesk per risolvere problemi relativi alle password;

- Gli utenti possono completare le attività di gestione self-service delle password nel cloud;

- Non sono necessarie distribuzioni locali o configurazioni di rete complesse;

- Nessun sovraccarico di gestione. L’agente riceve automaticamente miglioramenti e correzioni di bug;

- Le password locali non vengono mai archiviate nel cloud, in nessuna forma;

- L’agent esegue solo le connessioni in uscita dalla rete. Pertanto, non è necessario installarlo in una rete perimetrale.

- Siete in grado di proteggere gli account lavorando senza problemi con i criteri di accesso condizionale di Azure AD, tra cui l’autenticazione a più fattori (MFA, Multi-Factor Authentication) e filtrando gli attacchi di forza bruta alle password;

- È possibile installare ulteriori agent su più server locali per ottenere una disponibilità elevata delle richieste di accesso;

- Gli ambienti a più foreste sono supportati se sono presenti relazioni di trust tra le foreste di AD e se il routing del suffisso del nome è configurato correttamente;

- È una funzionalità gratuita e non avete bisogno di alcuna edizione a pagamento di Azure AD per utilizzarla;

- Può essere abilitata tramite Azure AD Connect;

- Protegge i vostri account on-premises da attacchi alle password nel cloud.

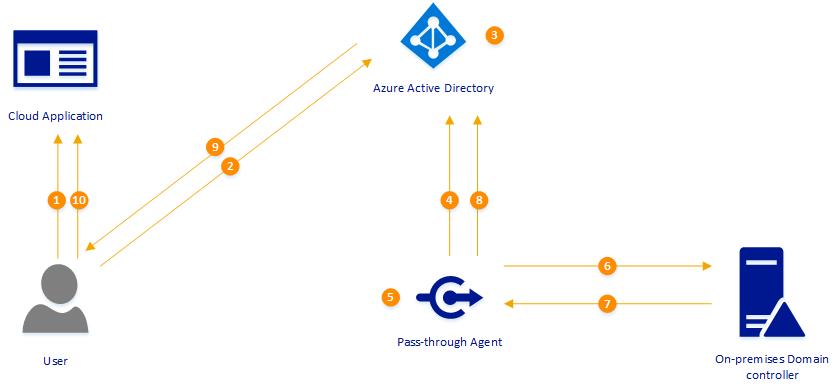

Come funziona

Vediamo ora come funziona la nuova autenticazione Pass-through.

Nell’esempio seguente, l’utente sta tentando di accedere ad un’applicazione cloud (integrata con Azure) utilizzando le sue credenziali (username e password) on-premises. L’azienda in questione, utilizza l’autenticazione pass-through.

1. L’utente sta accedendo all’URL dell’applicazione utilizzando il suo browser

2. Per autenticarsi all’applicazione, l’utente è indirizzato alla pagina di accesso di Azure Active Directory. A questo punto inserisce username, password e clicca sul pulsante di accesso.

3. Azure AD riceve i dati e codifica la password utilizzando la public key che viene utilizzata per verificare l’autenticità dei dati. Dopo di chè le posiziona in coda dove attenderanno fin quando l’agent del pass-through non le recupera.

4. L’agente pass-through on-premises recupera i dati dalla coda di Azure AD (utilizzando una connessione in uscita).

5. L’agente decifra la password utilizzando la chiave pubblica disponibile.

6. L’agente convalida le informazioni di user name and password con l’Active Directory locale utilizzando lo stesso meccanismo dell’ADFS.

7. L’Azure Active Directory locale valuta la richiesta e fornisce una risposta. Le risposte possibili sono essenzialmente quattro: può andare a buon fine, può fallire, la password può essere scaduta, l’account può essere bloccato.

8. L’agente di Pass-through rimanda la risposta a Azure AD;

9. Azure AD valuta la risposta e la rimanda all’utente.

10. Se il responso è positivo, l’utente può accedere all’applicazione.

Prerequisiti

Perché possiate implementare questa funzionalità, è necessario che:

- L’account di amministratore di Dominio/Amministratore Enterprise installino e configurino Azure AD Connect on-premises;

- Abbiate un account di Amministratore Globale per le sottoscrizioni Azure, di modo da creare un dominio personalizzato, configurare AD connect ecc…

- Sui server locali giri Windows Server 2012 R2 o versioni successive che supportino l’installazione di Azure AD connect e l’agente pass-through;

- Abbiate installato l’ultima versione di Azure AD Connect, che trovate a questo sito. Se avete una versione precedente, dovete aggiornarla all’ultima disponibile prima di configurare la nuova funzionalità;

- Abilitiate la comunicazione in uscita a Azure attraverso il TCP port 80 e 443 dai server che avranno Azure AD connect e gli agenti di autenticazione. Trovate gli intervalli IP di Azure Datacenter a questo link: Microsoft Azure Datacenter IP Ranges.

Configurare l’Autenticazione Pass-through per Azure Active Directory

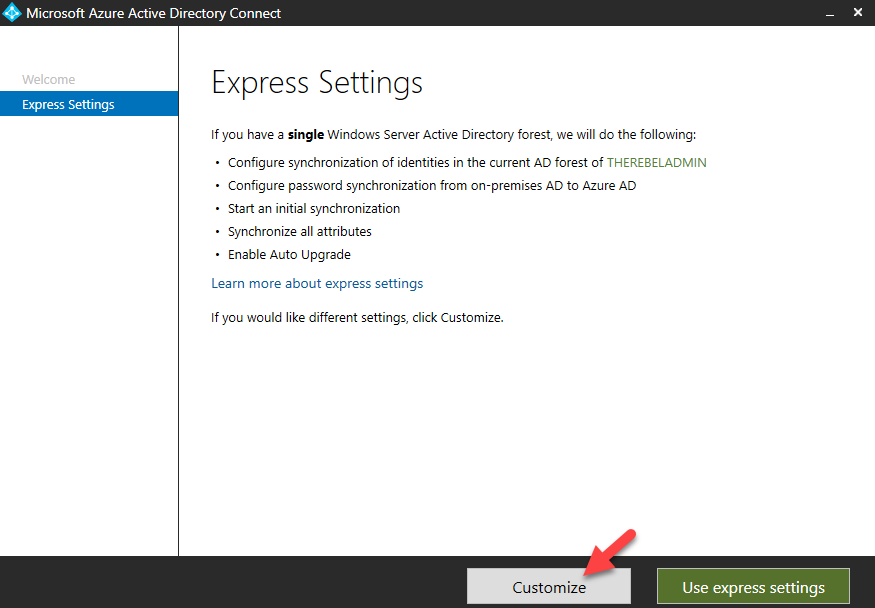

Una volta che avete controllato di rispondere a tutti i prerequisiti richiesti, potete passare alla configurazione.

Se state installando Azure AD per la prima volta, scegliete il percorso di installazione personalizzato.

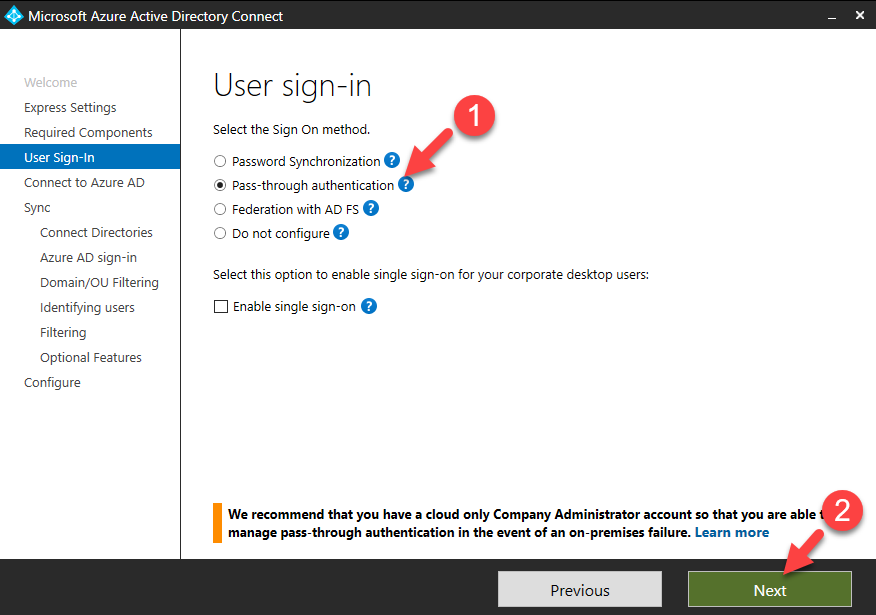

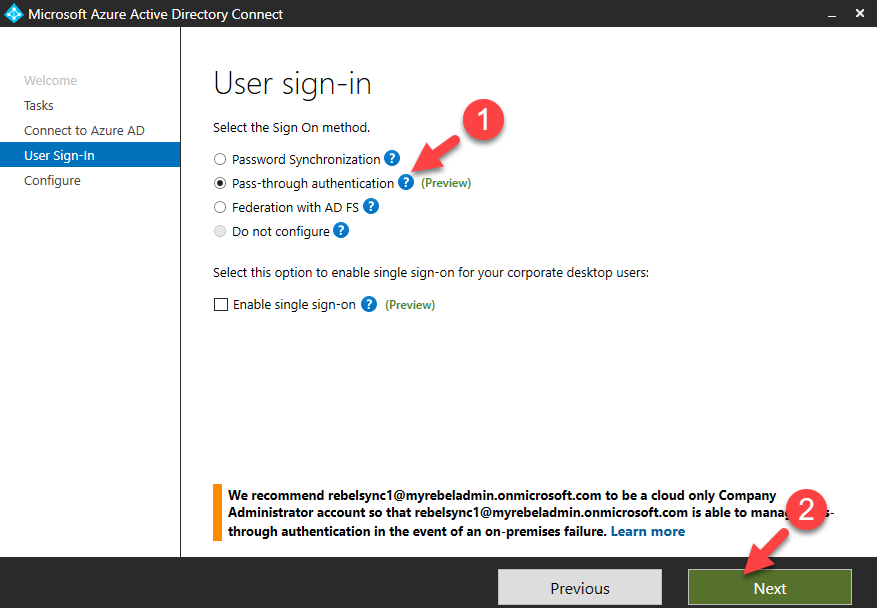

In seguito, nella schermata User sign-in, selezionate l’opzione pass-through authentication e procedete.

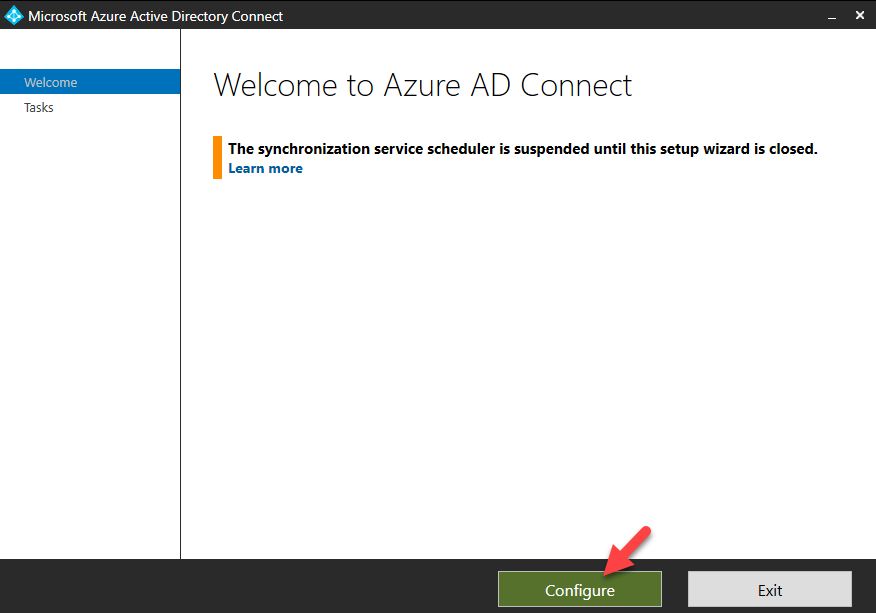

Se l’avete già installato sui server, prima di tutto eseguite Azure AD Connect come Amministratore. Cliccate poi su Configure.

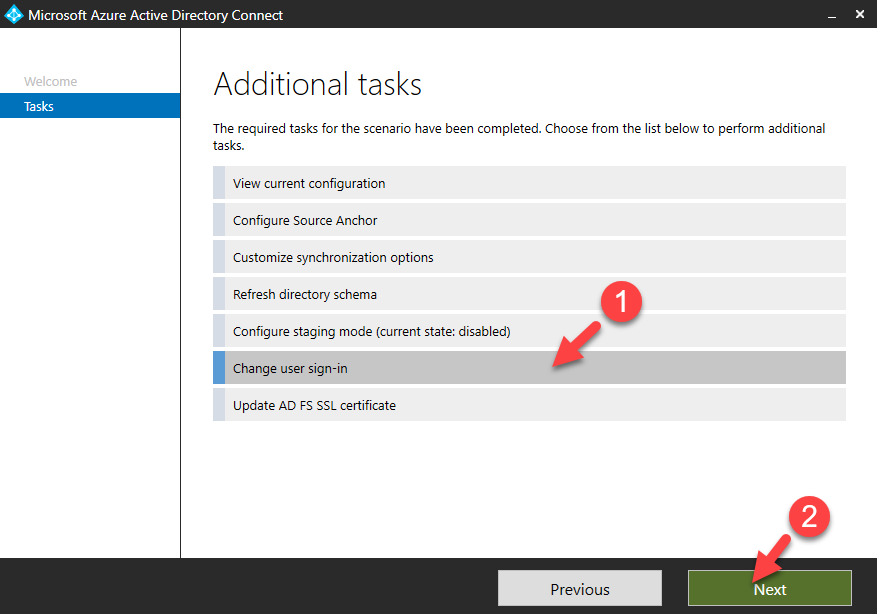

Nella pagina successiva, selezionate l’opzione Change user sign-in e cliccate su Next.

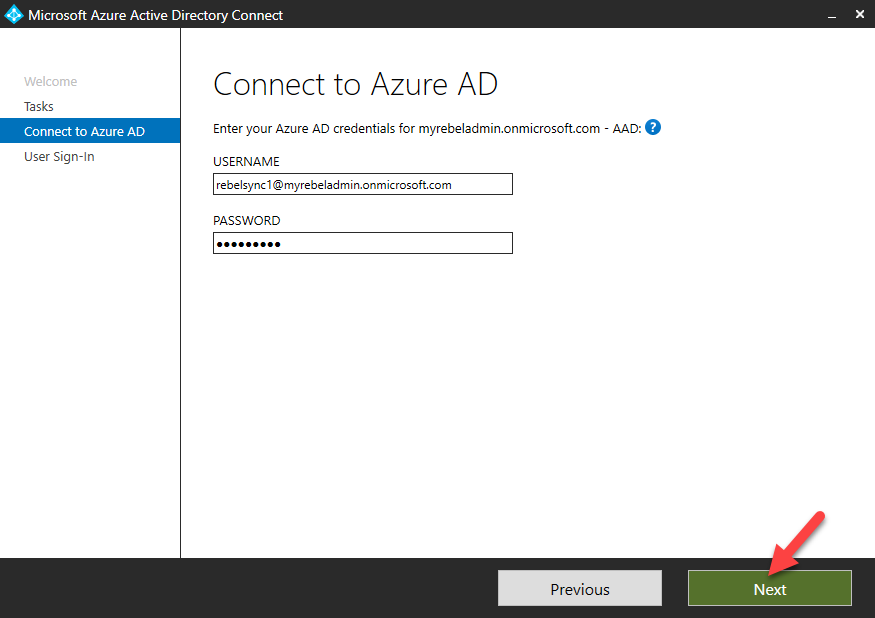

In seguito digitate le vostre credenziali di accesso ad Azure AD e proseguite.

Dopo di ché, selezionate l’opzione pass-through authentication e poi Next.

Attenzione – se avete installato il Connettore Proxy Azure AD App sullo stesso server Azure AD riceverete il seguente messaggio di errore:

Pass-through authentication cannot be configured on this machine because Azure AD Connect agent is already installed .

Per risolvere questo problema, disinstallate il connettore proxy Azure AD e riconfigurate AD connect. Completati questi passaggi, potete re-installare Azure AD App proxy Connector.

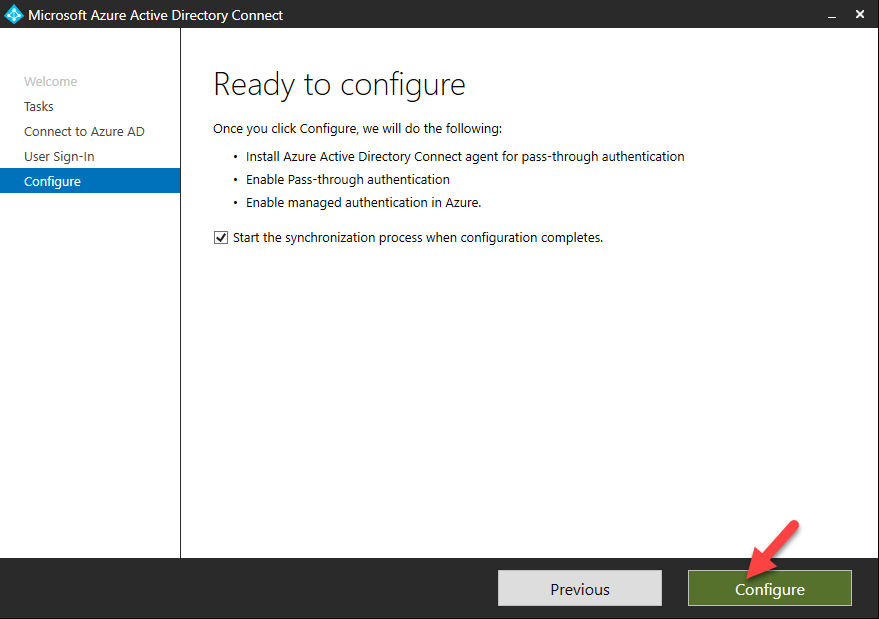

Una volta portata a termine la configurazione, cliccate su Configure per completare il processo.

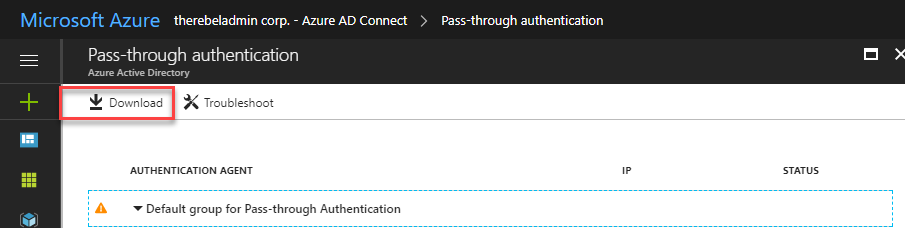

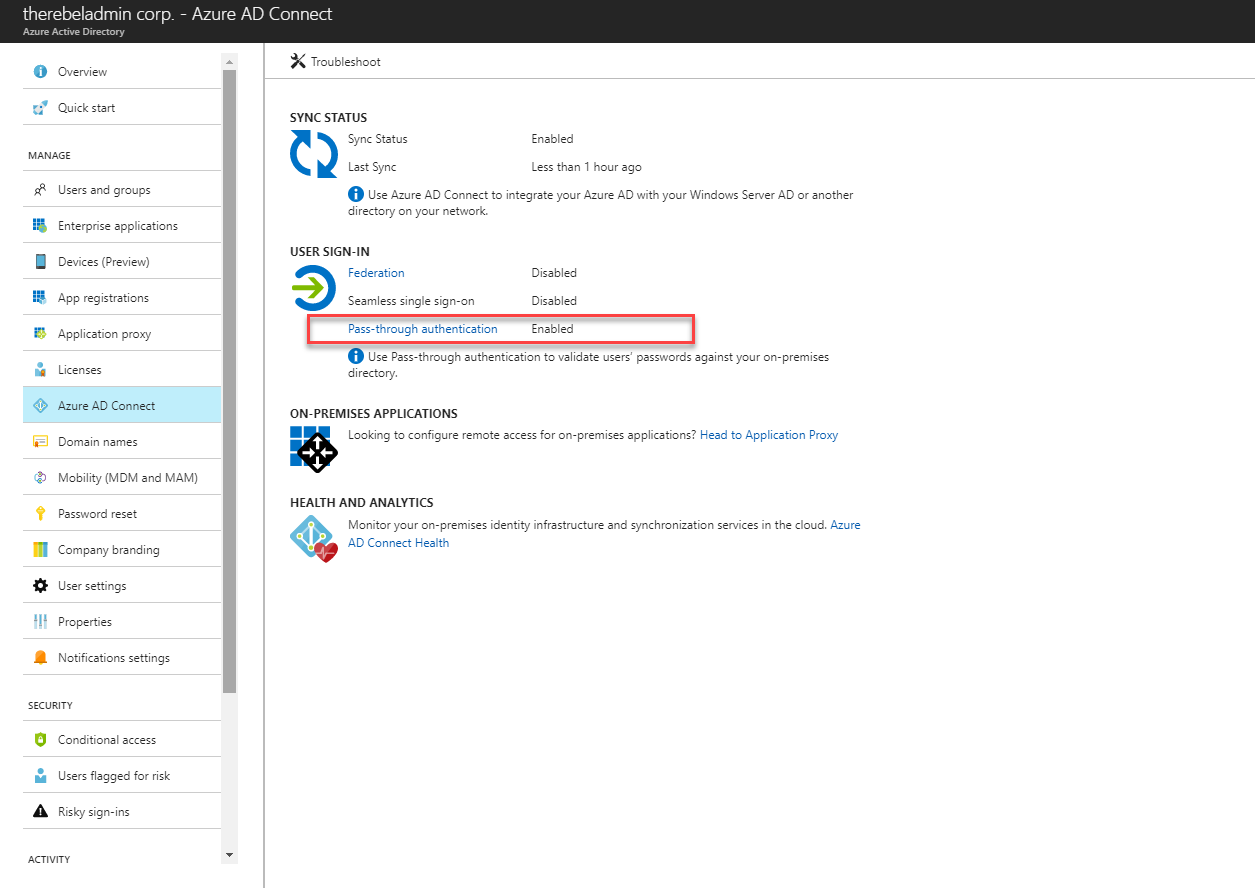

Una volta completato il processo, effettuate l’accesso al Portale Azure, poi su Azure Active Directory > Azure AD Connect.

Da qui potete vedere che l’autenticazione pass-through è stata correttamente abilitata.

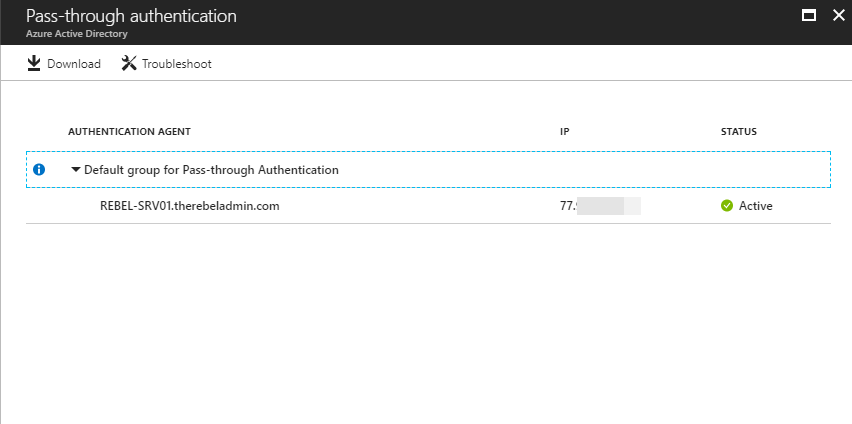

E se ci cliccate sopra, vi verrà mostrato lo stato attuale dell’agente connesso.

A questo punto gli utenti on-premises possono accedere alle loro applicazioni cloud utilizzando l’autenticazione pass-through.

Per migliorare la disponibilità, è possibile installare l’agent su molteplici domain join server. Potete effettuare il download direttamente dalla pagina della pass-through authentication.