ATTENZIONE: Meltdown e Spectre rivelano le falle di sicurezza dei processori di tutti i sistemi operativi

Meltdown e Spectre: sono questi i nomi dati a difetti di progettazione e di funzionamento presenti in buona parte dei processori fabbricati dal 1995 in poi.

Queste vulnerabilità interessano molte CPU, Meltdown è un difetto dei processori della Intel mentre Spectre tocca non solo i processori di Intel ma anche quelli di AMD (Ryzen) e Arm usati sugli smartphone.

Queste falle nei sistemi sono in grado di rubare dati e contenuto processato sui vostri pc.

Permettono ad esempio, ad una pagina Web o a un’app ostile di rubare password, chiavi crittografiche, Bitcoin e altre criptovalute, mail, foto, documenti o altri dati o di eseguire istruzioni a suo piacimento sul vostro dispositivo. Meltdown e Spectre funzionano su PC, dispositivi mobili e nel cloud.

Questi difetti hanno una caratteristica comune: entrambi risiedono nelle funzioni di speculative execution dei processori e intaccano le barriere protettive fondamentali che isolano un processo da un altro (per esempio un’app da un’altra). Normalmente un’app non può spiare i dati usati da un’altra app, ma con Meltdown e Spectre questo isolamento cade.

Qui sotto vedete Meltodown in azione:

Google spiega che un suo ricercatore, Jann Horn, ha dimostrato che malitenzionati possono sfruttare la speculative execution per leggere la memoria di sistema, che di base dovrebbe rimanere inaccessibile. “Per esempio un soggetto non autorizzato potrebbe leggere dati sensibili nella memoria di sistema come password, chiavi crittografiche o informazioni sensibili nei software aperti.

Google assicura che non appena appreso di questa nuova classe di attacco si è mobilitata per difendere i propri sistemi e i dati degli utenti. “Abbiamo aggiornato i nostri sistemi e i prodotti interessati per proteggerci. […] Abbiamo anche collaborato con i produttori di hardware e software nell’industria per aiutarli a proteggere i loro utenti e il web in generale. Questi sforzi hanno incluso un’analisi collaborativa e lo sviluppo di nuove tecniche di mitigazione”.

Cosa fare per mettersi al sicuro?

Microsoft ha dichiarato:

“Siamo a conoscenza del problema su scala industriale e stiamo lavorando a stretto contatto con i produttori di chip per sviluppare e testare soluzioni per proteggere i nostri clienti. Stiamo per installare soluzioni di mitigazione nei servizi cloud e abbiamo pubblicato anche aggiornamenti di sicurezza per proteggere gli utenti Windows dalle vulnerabilità che coinvolgono i chip di Intel, ARM e AMD. Non abbiamo ricevuto alcuna evidenza che indichi che queste vulnerabilità siano state usate per attaccare i nostri clienti”.

Microsoft ha già pubblicato un fix per Windows 10 e Windows Server 2016

—> (KB4056892): aggiornamento di sicurezza d’emergenza che si occupa proprio di intervenire sulle falle. L’aggiornamento può essere installato da Windows Update sul proprio computer, ma dovrebbe comunque essere installato al primo riavvio, se è attiva l’opzione per gli aggiornamenti automatici. Con alcune tipologie di processori Intel, l’aggiornamento potrebbe portare a un rallentamento del sistema. Arriveranno fix anche per le vecchie versioni di Windows (7 e 8), ma solo martedì.

Apple ha già pubblicato un update per l’ultimo macOS (10.13.2, ma sono previsti ulteriori modifiche con il 10.13.3) e anche il kernel Linux sta ricevendo i correttivi necessari.

AMD ha invece dichiarato:

“Ci sono molte speculazioni su un potenziale problema di sicurezza legato ai microprocessori moderni e alla speculative execution. Come solitamente facciamo quando un potenziale problema di sicurezza viene identificato, AMD sta lavorando sul proprio ecosistema per verificare e rispondere all’attacco identificato e assicurarsi che i propri utenti siano protetti”.

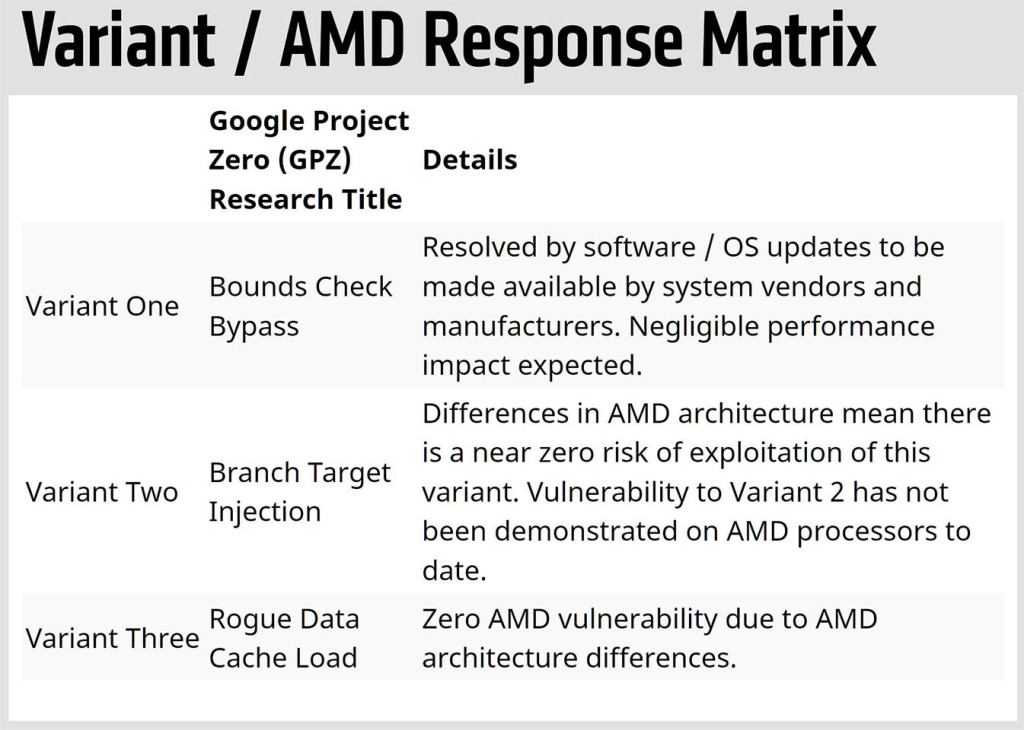

“Il team di ricercatori di sicurezza ha identificato tre varianti che colpiscono la speculative execution. Il pericolo e la risposta alle tre varianti differisce dall’azienda di microprocessori, e AMD non è soggetta a tutte e tre le varianti. A causa delle differenze dell’architettura AMD, crediamo che ci sia un rischio pari quasi a zero per i processori AMD in questo momento”.

La terza parte chiamata in causa è ARM, queste le sue parole:

“ARM sta lavorando con Intel e AMD per risolvere un metodo di analisi side-channel che sfrutta le tecniche di speculative execution usate in determinati processori di fascia alta, inclusi alcuni nostri Cortex-A. Questo metodo richiede che il malware giri localmente e potrebbe causare l’accesso ai dati da memoria privilegiata. I nostri Cortex-M, che sono diffusi nei dispositivi IoT connessi a basso consumo, non sono interessati dal problema”.

Ogni processore Intel che implementa l’esecuzione out-of-order è potenzialmente affetto dal problema, il che vuol dire ogni processore dal 1995 – salvo Intel Itanium e Intel Atom prima del 2013. Meltdown è stato testato con successo sulle generazioni di chip Intel distribuite dal 2011. Al momento non è chiaro se i processori ARM e AMD siano affetti da Meltdown.

Per quanto riguarda Spectre, quasi tutti i prodotti hardware al mondo sono colpiti dal problema: desktop, portatili, server e smartphone. Tutti i processori moderni in grado di mantenere molte istruzioni in volo sono potenzialmente vulnerabili.

Raccomandiamo perciò a tutti di aggiornare immediatamente i propri sistemi operativi!!

FAQ

Sono potenzialmente affetto dal bug?

Quasi sicuramente sì.

Posso individuare se qualcuno ha utilizzato Meltdown o Spectre contro di me?

Probabilmente no. Lo sfruttamento delle falle dei processori non lascia alcuna traccia nei tradizionali log files.

Il mio antivirus è in grado di identificare o bloccare l’attacco?

Beh, in teoria è possibile, in pratica è difficile che accada. Diversamente dai soliti malware Meltdown and Spectre sono difficili da distinguere dalle normali applicazioni.

Cosa può venir rivelato?

Se il vostro sistema è stato attaccato, il malware potrà leggere il contenuto in memoria nel vostro computer. Questo contenuto può includere password e dati sensibili conservati sul sistema.

Esiste un rimedio?

Attualmente ci sono patches contro Meltdown for Linux ( KPTI o KAISER), Windows, e OS X. Sono tutti al lavoro per fortificare i sistemi nei confronti di futuri attacchi di Spectre.

Quali sistemi possono essere attaccati da Meltdown?

Desktop, Laptop, e Cloud computers e, in particolare, qualsiasi processore che implementa l’esecuzione out-of-order è potenzialmente affetto dal problema, il che vuol dire ogni processore dal 1995 – salvo Intel Itanium e Intel Atom prima del 2013. Meltdown è stato testato con successo sulle generazioni di chip Intel distribuite dal 2011. Attualmente Meltdown è stato verificato solo sui processori Intel. Al momento non è chiaro se i processori ARM e AMD siano affetti da Meltdown”.

Quali provider cloud possono essere attaccati da Meltdown?

Tutti i cloud provider che utilizzano Intel CPUs and Xen PV come virtualizzazione che non hanno attivato la patche. Sono inoltre colpiti i cloud provider senza un hardware di virtualizzazione che si appoggiano su container che condividono kernel, come Docker, LXC, o OpenVZ.

Qual è la differenza tra Meltdown e Spectre?

Meltdown rompe il fondamentale meccanismo che separa le applicazioni utente dal sistema operativo. In questo modo, un programma di accedere alla memoria di altri programmi e del sistema.

Spectre rompe invece l’isolamento fra diverse applicazioni.

Entrambi gli attacchi utilizzano canali laterali per ottenere informazioni dalla memoria del sistema.

Both attacks use side channels to obtain the information from the accessed memory location. For a more technical discussion we refer to the papers ( Meltdown and Spectre)

Cosa sono CVE-2017-5753 e CVE-2017-5715?

Sono i modi ufficiali con cui ci si riferisce a Spectre.

Cos’è CVE-2017-5754?

È la nomenclatura ufficiale con cui ci si riferisce a Meltdown.