Accesso sicuro da remoto alle applicazioni on-premises

Oggi le aziende hanno bisogno che i proprio dipendenti siano produttivi in qualsiasi luogo si trovino, in qualsiasi momento e da qualsiasi dispositivo stiano operando.

È necessario che le persone siano in grado di lavorare da dispositivi personali, siano essi tablet, telefoni o laptop. Ed è altresì necessario che, da tutti questi dispositivi, si acceda alle varie applicazioni, sia quelle SaaS nel cloud che quelle aziendali on-premises.

Per fornire accesso alle applicazioni on-premises, in passato, si utilizzavano le reti virtuali private (VPN) o le demilitarized zones (DMZs).

Ma queste soluzioni, oltre ad essere complesse e difficili da rendere sicure, sono anche costose da implementare e gestire.

C’è un modo migliore di fare tutto ciò!

Una forza lavoro moderna, fortemente orientata al mobile e al cloud ha assoluto bisogno di soluzioni ad accesso remoto.

Azure AD Application Proxy è una funzionalità di Azure Active Directory che offre l’accesso remoto come servizio. Questo significa che è semplice da implementare, utilizzare e gestire.

Azure AD Application Proxy

Azure AD Application Proxy fornisce accesso sicuro da remoto con un singolo sign-on (SSO) per le applicazioni web ospitate on-premises. Alcune app che potreste voler pubblicare includono SharePoint sites, Outlook Web Access o altre applicazioni LOB. Queste applicazioni web on-premises sono integrate con Azure AD, la stessa piattaforma di identità e controllo utilizzata da Office365. Gli utenti finali possono accedere alle applicazioni on-premises allo stesso modo in cui accedono alle app di 365 o ad altre app Saas integrate con Azure AD. Non avrete bisogno di cambiare l’infrastruttura di rete o che vi sia richiesto il VPN per fornire la soluzione ai vostri utenti.

Azure AD Application Proxy è un reverse proxy ospitato come un servizio di Azure.

Vediamone le componenti:

1. Prima di tutto, abbiamo una rete esistente on-premises con controllo dell’accesso alle risorse attraverso Active Directory grazie all’autenticazione Kerberos;

2. Abbiamo poi le app impiegate on-premises.

Questo è un tipico scenario in cui gli utenti autenticati su Active Directory accedono alle applicazioni on-premises.

In questo scenario, quando l’utente si sposta dalla rete on-premises, non può accedere alle risorse di Active Directory.

Perché? Poiché non è stato programmato per estendere l’autenticazione fra gli utenti oltre Internet.

Come funziona

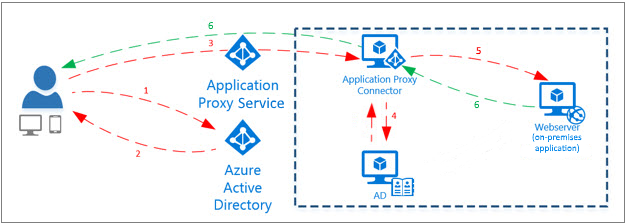

Ci sono fondamentalmente due componenti che è necessario configurare per far sì che Application Proxy funzioni: un connettore ed un endpoint esterno.

Il connettore è un agent leggero che poggia su Windows Server, all’interno della vostra rete. Il connettore facilita il flusso dal servizio Application Proxy nel cloud alla vostra applicazione in locale.

L’endpoint esterno è la modalità in cui gli utenti raggiungono le applicazioni mentre si trovano all’esterno della vostra rete. Potete sia andare direttamente all’URL esterno che avete determinato, o accedere all’applicazione attraverso il portale MyApps. Quando gli utenti raggiungono uno di questi endpoint, si autenticano su Azure AD e vengono indirizzati verso il connettore ad un’applicazione on-premises.

1. L’utente accede all’applicazione attraverso il servizio Application Proxy e viene indirizzato alla pagina di registrazione di Azure AD per autenticarsi.

2. Dopo essersi autenticati, viene gerato un token ed inviato al dispositivo client.

3. Il client invia il token al servizio di Application Proxy, che recupera lo user principal name (UPN) ed il security principal name (SPN) dal token. In seguito, invia la richiesta al connettore Application Proxy.

4. Se avete configurato il singolo sign-on, il connettore porta a termine ogni autenticazione aggiuntiva richiesta per conto dell’utente.

5. Il connettore invia la richiesta all’applicazione on-premises.

6. La risposta viene inviata attraverso l’Application Proxy service e il connettore all’utente.

Come Azure AD Web Application Proxy può essere d’aiuto

Facciamo un esempio concreto: un’azienda ha implementato Azure AD e il Web Application Proxy è parte del servizio. Per far sì che funzioni, abbiamo bisogno che il connettore Azure AD WAP implementato nella nostra rete on-premises pubblichi l’applicazione.

Tutto questo è perfettamente sicuro perché il connettore WAP sta utilizzando una connessione al servizio outbound e sicura per pubblicare il servizio. L’ultima cosa da fare sarà poi la configurazione per pubblicare il servizio dell’azienda attraverso Azure AD WAP.

Per fare questo, abbiamo bisogno di un nome esterno e di un certificato SSL.

Certificato SSL

A questo punto abbiamo bisogno di associare un nome esterno ad una risorsa interna e fornire informazioni su come associare i token degli utenti in arrivo ai ticket Kerberos.

Come può venirci in aiuto Azure AD Web Application Proxy? È semplice: Azure AD Application Proxy autentica l’utente basandosi su Azure AD e scambia queste informazioni con Kerberos ticket on-premises.

Per concludere

Come potete vedere, Azure AD offre un’ottima alternativa alle solite soluzioni per la pubblicazione delle applicazioni.

Potete implementarlo in pochi minuti e operate in maniera sicura con l’autenticazione di Azure AD. Possono esserci livelli aggiuntivi di protezione con l’accesso condizionato ad Azure AD e l’autenticazione multi-fattore.

E se non avete Azure AD? Potete svolgere le stesse operazioni con Active Directory on-premises, AD FS e Web Application Proxy componenti di Windows Server.