Abilitare la Multi-Factor Authentication per gli utenti senza che sia necessario il loro intervento

Abilitare LA Multi-Factor Authentication su Azure o Office 365, è un’operazione abbastanza veloce da compiere.

Il problema è che, successivamente, vi trovate a fare i conti con gli utenti, i quali devono finalizzare il deployment della MFA completando la procedura guidata che trovano al seguente link: https://aka.ms/MFASetup

Indipendentemente dall’azione degli utenti, spesso nelle aziende più grandi, il reparto IT vuole controllare questo processo e a quale numero telefonico è stata inviata la richiesta di MFA e magari far sì che il numero di telefono venga fornito automaticamente via Active Directory. Tutto questo, richiede il completamento del setup MFA da parte dell’utente (anche se quest’ultimo non dovesse scrivere nulla perchè il setup era stato pre-compilato).

Fortunatamente, tutto questo può essere bypassato. Come? Andando sul portale di Azure MFA e applicare da subito la Multi-Factor Authentication.

In questo modo, la MFA non funzionerà a meno che gli utenti non si siano sincronizzati correttamente su Azure AD con un numero di cellulare valido.

ATTENZIONE

Il presente articolo parte dal presupposto che abbiate già abilitato la MFA su Azure o Office 365 ed abbiate utenti che hanno compilato i campi con il loro numero di cellulare per poter ricevere la telefonata o il messaggio di testo di verifica della MFA.

Trovate la guida ufficiale al seguente articolo:

Deploy cloud-based Azure Multi-Factor Authentication

Applicare la MFA attraverso l’interfaccia grafica

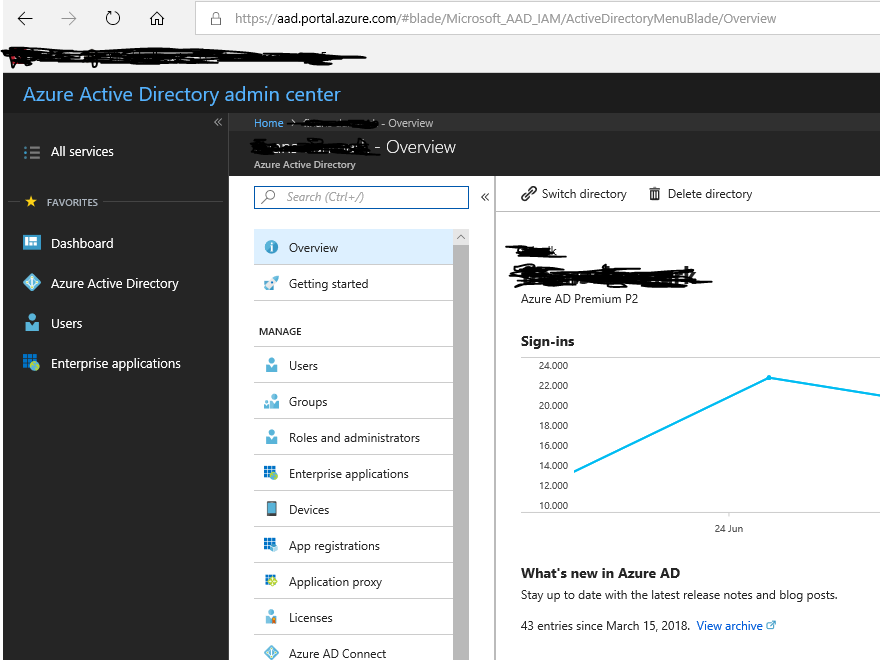

Il primo passaggio da compiere è loggarsi sul tenant di Azure AD manager – via https://aad.portal.azure.com e selezionare “Azure Active Directory”.

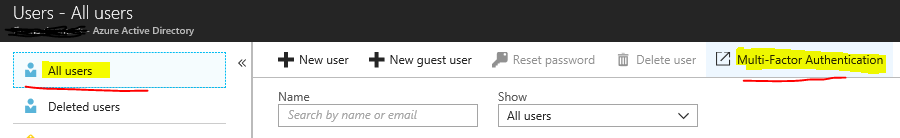

Recatevi sul portale MFA, cliccando su “Users” e poi sul pulsante “Multi-Factor Authentication”.

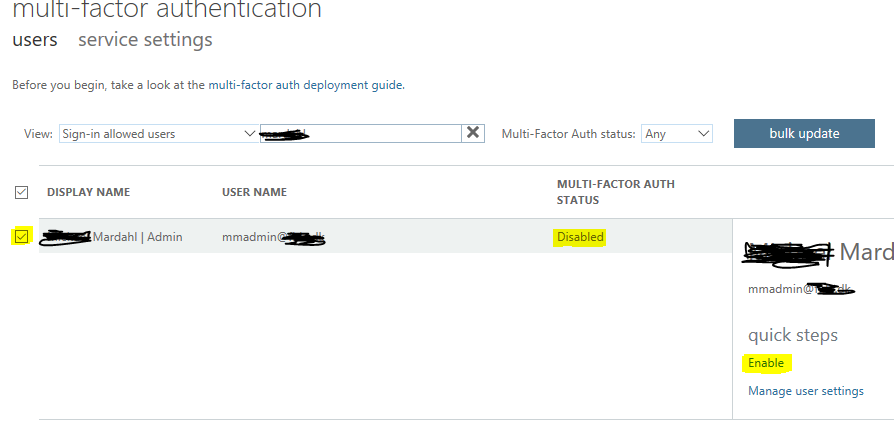

All’interno del portale MFA, possiamo ricercare l’utente di test (partendo dal presupposto che effettuiate alcuni test prima del deployment).

Applichiamo la MFA spuntando le casella degli utenti e cliccando sul link “enable” che vi apparirà sulla destra nella sezione “quick steps”.

Piccolo suggerimento: dopo aver effettuato questi passaggi, l’utente potrebbe ancora apparire come disabilitato, ricaricate la pagina farà si che la lista si aggiorni correttamente.

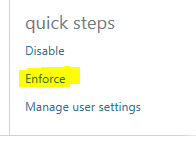

Ora spuntate nuovamente la casella degli utenti e si apriranno una serie di nuove opzioni nella sezione “quick steps”.

A questo punto, clicchiamo sul link “Enforce”, il quale ci dirà che il sistema che l’utente dovrà usare da ora in poi sarà la MFA con i dettagli di contatto pre-compilati grazie all’integrazione con Active Directory.

Vi ricordiamo che questo passaggio non eviterà che il sistema forzi l’utente attraverso il setup della MFA, se a livello di Active Directory mancano i dettagli richiesti.

Dall’utente di test a tutta l’organizzazione

Ora che avete concluso la sperimentazione con gli utenti di test, se tutto funziona come dovrebbe, potete sfruttare la funzione di aggiornamento in blocco per tutti gli utenti con un file CSV.

È inoltre possibile l’abilitazione degli utenti attraverso la loro appartenenza ai gruppi. Ma potete farlo solo attraverso l’uso del Conditional Access e solo se avete una sottoscrizione di livello enteprise.

Ulteriore possibilità è abilitarla via Powershell (consigliata se non avete una sottoscrizione E3) ma il Conditional Access è il modo ufficialmente supportato per automatizzare la MFA.

Per concludere

Durante qualsiasi progetto, per abilitare la “Multi-Factor Authentication” in un’azienda di qualsiasi dimensione, non scordatevi di effettuare una serie di test prima di operare sugli utenti.

Prima di tutto, dovete tenere in considerazione l’impatto che il cambiamento avrà sugli utenti e come attenuarne le conseguenze per far sì che non condizioni negativamente la loro produttività.

Procedete per gradi, cercate di sensibilizzare e formare gli utenti prima di obbligarli ad effettuare la MFA.

Microsoft, a questo proposito, ha un sito dedicato con della documentazione pensata proprio per gli utenti finali che può esservi di enorme aiuto nella campagna di sensibilizzazione.

Lo trovate qui: What does Azure Multi-Factor Authentication mean for me?