Adaptive Network Hardening all’interno dell’Azure Security Center

Vediamo come configurare l’Adaptive Network Hardening in Azure Security Center.

Cos’è l’Adaptive Network Hardening?

Applicare i network security groups (NSG) per filtrare il traffico da e verso le risorse, migliora le vostre condizioni di sicurezza di rete. Tuttavia, esistono dei casi in cui l’attuale traffico che passa attraverso il gruppo di sicurezza NGS è un sottoinsieme di regole di sicurezza di rete definite. In questi casi, è possibile migliorare ulteriormente le condizioni di sicurezza irrigidendo le regole NSG basate sull’attuale comportamento del traffico.

La protezione avanzata di networkAdaptive Network Hardening) raccomanda di rafforzare ulteriormente le regole NSG.

Utilizza un algoritmo di machine learning che tenga conto effettivo del traffico, conosca le configurazioni fidate, la threat intelligence e altri indicatori di compromesso e poi fornisca raccomandazioni che permettano il traffico solo da specifici IP/porte.

Supponiamo, ad esempio, che la regola NSG esistente permetta il traffico da 140.20.30.10/24 alla porta 22.

Il consiglio di Adaptive Network Hardening, basato sulle analisi, sarebbe di limitare il range e permettere il traffico da 140.23.30.10/29. Quest’ultimo è infatti un range IP ristretto e non abilita il resto del traffico a quella porta.

Visualizzare alert e regole di Adaptive Network Hardening

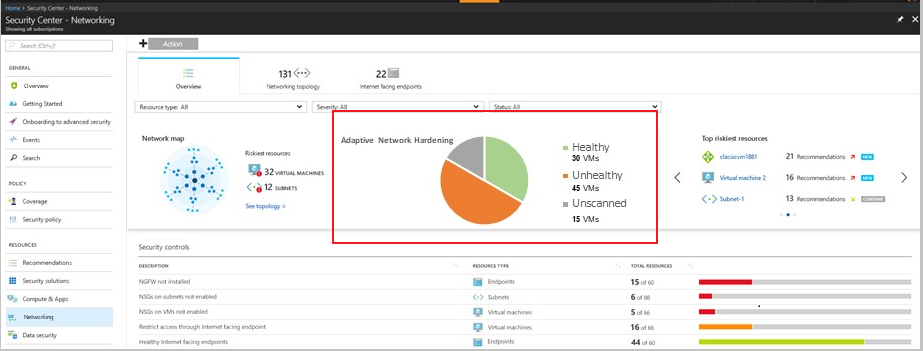

1. All’interno del Security Center, selezionate Networking -> Adaptive Network Hardening.

Le macchine virtuali di rete sono elencate in tre tab separate:

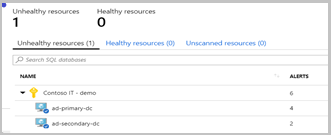

a. Unhealthy resources – si tratta di macchine virtuali su cui attualmente sono stati innescati alert e raccomandazioni eseguendo l’algoritmo Adaptive Network Hardening.

b. Healthy resources – VM prive di alert e raccomandazioni.

c. Unscanned resources – macchine virtuali su cui non può essere eseguito l’algoritmo Adaptive Network Hardening per uno dei seguenti motivi:

– Le VM sono VM classiche – sono supportate solo le Macchine Virtuali di Azure Resource Manager;

– Non vi sono abbastanza dati disponibili – per poter generare raccomandazioni di potenziamento accurate, il Security Center ha bisogno di almeno 30 giorni di dati di traffico;

– La VM non è protetta da un ASC standard – solo le macchine virtuali impostate su un pricing tier di tipo Security Center’s Standard sono idonee per questa funzionalità.

2. Dalla tab Unhealthy resources, selezionate una macchina virtuale per visualizzare alert le raccomandazioni relative alle regole di hardening da applicare.

Esaminare ed applicare le regole raccomandate di Adaptive Network Hardening

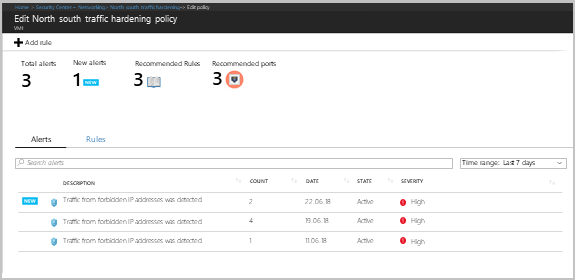

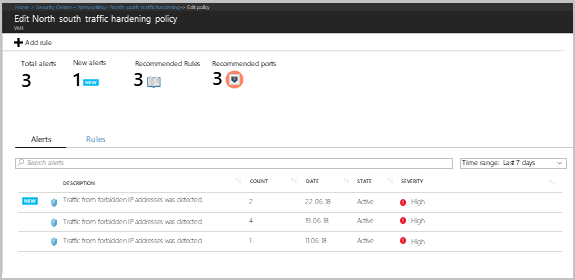

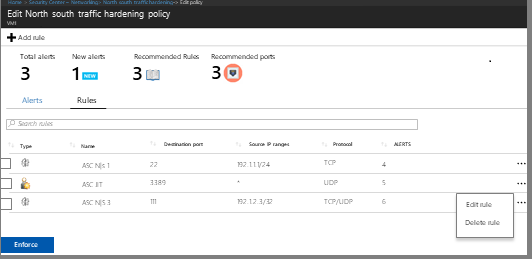

1. Dalla tab Unhealthy resources, selezionate una macchina virtuale. Troverete elencate regole e raccomandazioni di hardening.

Note: la tab Rules elenca le regole che l’Adaptive Network Hardening vi raccomanda di aggiungere. La tab Alert, invece, elenca gli alert che sono generati a causa del traffico, del flusso alle risorse che non si trova all’interno del range di IP permesso nelle regole raccomandate.

2. Se volete cambiare alcuni dei parametri di una regola, potete modificarli seguendo i passaggi indicati nel paragrafo Modificare una regola.

Potete anche eliminare o aggiungere una regola.

3. Selezionate la regola che volete applicare sul NSD e cliccate Enforce.

Modificare una regola

Potreste voler modificare i parametri di una regola che vi è stata raccomandata.

Per esempio, potreste modificare i range IP raccomandati.

Qui sotto elenchiamo alcune importanti linee guida per modificare una regola di Adaptive Network Hardening:

– Potete modificare soltanto i parametri delle regole “allow”;

– NON potete cambiare le regole “allow” e trasformarle in regole “deny”;

Note: potete creare e modificare regole di tipo “deny” direttamente dal NSG. Per maggiori dettagli vi rimandiamo al seguente articolo.

– Una regola di tipo Deny all traffic è l’unico tipo di regola deny che troverete elencata e non può essere modificata. Potete invece eliminarla (indicazioni nel paragrafo Eliminare una regola).

Note: una regola di tipo deny all traffic è raccomandata quando, come risultato dell’esecuzione dell’algoritmo, il Security Center non identifica traffico che debba essere permesso, basato sulla configurazione NSG esistente. Perciò, la regola raccomandata è quella di negare tutto il traffico a quella specifica porta. Il nome di questo tipo di regola è indicata come “system generated”. Dopo aver forzato la regola, il suo nome all’interno di NSG sarà una riga costituita da un protocollo, direzione di traffico e numero casuale.

Modificare una regola di Adaptive Network Hardening:

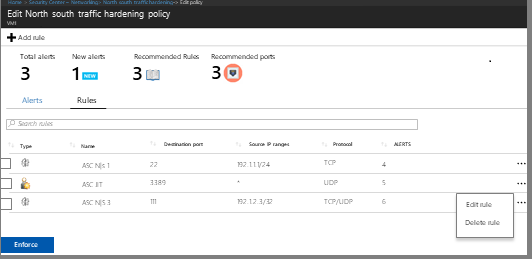

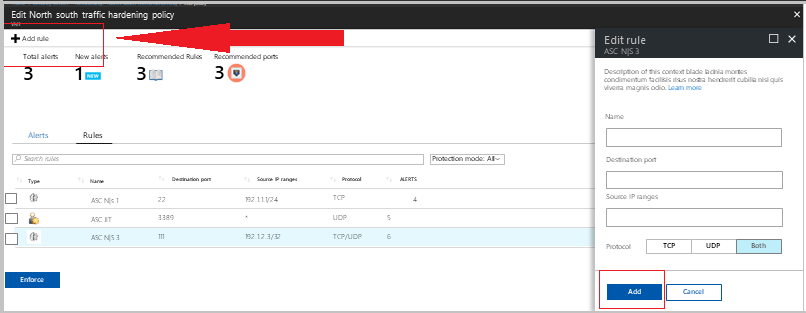

1. Per modificare alcuni dei parametri di una regola, nella tab Rules, cliccate sui tre puntini (…) situati alla fine della riga della regola e cliccate su Edit rule.

2. Nella finestra Edit rule, aggiornate i dettagli che intendete modificare e cliccate Save.

3. Per applicare la regola aggiornata, dalla lista, selezionatela e cliccate Enforce.

Aggiungere una nuova regola

Potete aggiungere una regola di tipo “allow” che non vi è stata raccomandata dal Security Center.

Note: solo le regole di tipo “allow” possono essere aggiunte in questa sezione. Se volete aggiungerne una di tipo “deny”, dovete farlo direttamente sul NSG. Per maggiori dettagli: Network security group.

Aggiungere una regola di Adaptive Network Hardening:

1. Cliccate Add rule (trovate la voce in alto a sinistra).

2. Nella finestra Edit rule, inserite i dettagli e cliccate Save.

Note: dopo aver cliccato Save, avrete aggiunto con successo la regola e la troverete elencata assieme alle altre regole raccomandate. Non l’avete invece ancora applicata sul NSG: per farlo, dovete selezionare la regola all’interno della lista e cliccare Enforce.

3. Per applicare la nuova regola, dalla lista, selezionatela e cliccate Enforce.

Eliminare una regola

Se necessario, potete eliminare una regola raccomandata.

Ad esempio, potreste determinare che l’applicazione di una regola suggerita possa bloccare traffico legittimo.

Eliminare una regola di Adaptive Network Hardening:

1. Nella tab Rules, cliccate sui tre puntini (…) situati alla fine della regola corrispondente e cliccate su Delete rule.

Le informazioni presenti in questo post, sono prese dall’articolo: Adaptive Network Hardening in Azure Security Center.